Nettkriminelle er i økende grad avhengig av løsepengevirus for å gjennomføre sine angrep på organisasjoner globalt, uten at det ser ut til å stoppe når som helst snart. Her er hva du bør vite om hvordan du forhindrer løsepengevirus og beskytter dataene dine mot angrep når de oppstår

Det er ingen hemmelighet at nettkriminelle elsker å bruke løsepengvirus. De kan bruke denne ondsinnede programvaren for å få tilgang til organisasjoners data og låse dem ute av sine egne systemer og tilby en nøkkel i bytte mot en massiv betaling. I noen tilfeller vil angripere til og med ta ting et skritt videre, trekke ut dataene slik at de kan bruke dem til å begå flere forbrytelser eller publisere dem på nettet for å gni det velkjente saltet i såret ditt. Det er her implementering av løsepengevirusforebygging og beskyttelsesmetoder for organisasjonen din ASAP er avgjørende.

Unødvendig å si er det avgjørende for enhver moderne virksomhet å vite hvordan man kan forhindre løsepengevirus. Det er viktig ikke bare fra et omdømmestandpunkt, men også fra et compliance-perspektiv. Denne artikkelen utforsker hvordan du kan forhindre at løsepengevirus påvirker deg i utgangspunktet, og hva du kan gjøre når det gjelder løsepengevirus-beskyttelse når du står overfor et angrep.

1. Sikre nettverket med sikkerhetsverktøy og -prosesser

Implementering av sterk nettverkssikkerhet er en av de viktigste tingene du kan gjøre for å sikre virksomheten din. Nettverket ditt er forbindelsen mellom alle dine servere, applikasjoner og endepunktenheter. Hvis det blir kompromittert, får du problemer med manglende overholdelse, straffer og omdømmeskader.

Hvordan kan du sikre nettverket ditt for større forebygging og beskyttelse av løsepengevirus. Det er flere måter å gjøre dette på:

- Bruk nettverks- og endepunktsikkerhetsverktøy som brannmurer og antivirus- og antimalware-programvare

- Overvåk nettverkets hendelseslogger for uvanlig tilgang og aktivitet

- Utfør regelmessig risikoanalyser, sikkerhetsrevisjoner og penetrasjonstesting

- Bruk kryptering for å sikre dataene dine både mens de ikke er i bruk og ved bruk

- Holde sensitive data og kritisk infrastruktur på eget interne nettverk (dvs. atskilt fra et gjestenettverk)

- Bruk WPA2 som et minimum for Wi-Fi-nettverk (og bruk en sterk passordfrase for å sikre den) og deaktiver oppsett for trådløs beskyttelse (WPS)

- Krev at brukere kobler til via virtuelle private nettverk (VPN-er)

- Implementer sterke passordsikkerhetstiltak

- Begrens tilgang til kun autoriserte brukere gjennom tiltak for identitets- og tilgangsadministrasjon

- Bruk sterke autentiseringstiltak (som PKI-basert sertifikat autentisering )

- Lær opp de ansatte i hvordan de sikkert får tilgang til og bruker nettverket ditt (og tilkoblede ressurser)

- Lær dine IT-sikkerhetsansatte å vite hvordan de kan forhindre og stoppe løsepengevirus

- Lag dokumentasjon som skisserer prosessene og prosedyrene dine for drift, administrasjon og vedlikehold av nettverkssikkerhet

2. Hold systemene dine oppdatert gjennom regelmessig oppdatering (eller bruk automatisering)

Regelmessig oppdatering av enhetene dine er et oversett aspekt av cybersikkerhet. Hvis du ruller ut oppdateringer manuelt, kan denne viktige aktiviteten være litt kjedelig. Forståelig nok – på den ene siden er patching en prosess som er tidkrevende, monoton og tar deg bort fra andre kritiske oppgaver som krever din oppmerksomhet. Men på den annen side, vil ikke bruk av patcher føre til at applikasjonene, enhetene og dataene dine risikerer å bli angrepet av nettkriminelle.

Det er her automatisering kan hjelpe. Implementering av automatiske oppdateringer og patching gjør det slik at du ikke lenger trenger å slippe alt annet du gjør for å håndtere denne uspennende oppgaven. Bruk imidlertid dette alternativet med litt forsiktighet; i noen tilfeller er det best å implementere noen oppdateringer manuelt for å unngå problemer som det vi nylig så med Microsofts Windows 10-oppdateringer i fjor .

3. Implementer tilgangskontroller for å begrense tilgang til sensitive data og systemer

Å sette opp strenge tilgangsadministrasjonsprosesser kan bidra til å redusere løsepengevarerisiko ved å begrense tilgangen til de mest sensitive systemene og infrastrukturene dine. På denne måten har bare utvalgte brukere tilgang (påminnelse: alle trenger ikke tilgang til alt!)

Du kan gjøre dette ved å:

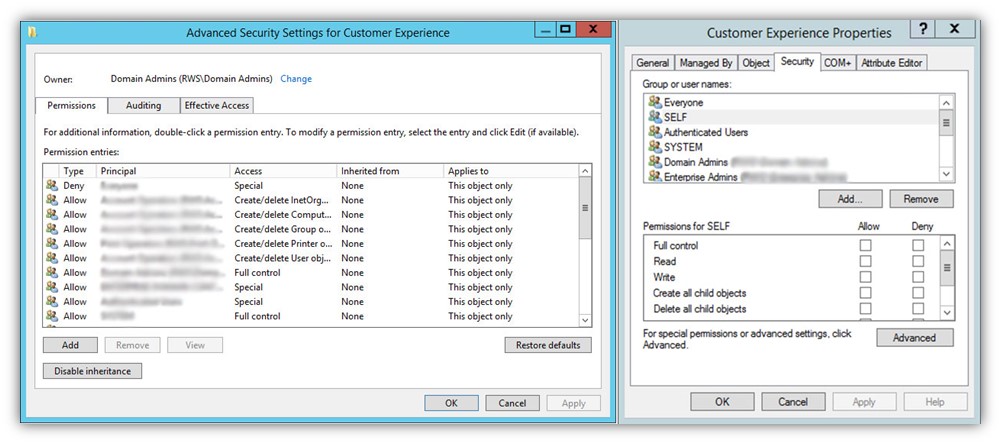

- Implementere tilgangskontroller og angi brukertillatelser over hele linjen ved hjelp av Active Directory

- Følger beste praksis for digital identitet og tilgangsadministrasjon

- Følger beste praksis for PKI-administrasjon og SSH-nøkkelstyring

- Bruk av sikre autentiseringsmetoder

Et skjermbilde av brukertillatelsesinnstillinger fra Windows Active Directory (med sensitiv informasjon fjernet).

Hvis en angriper ikke har direkte tilgang til systemene dine, må de stole på andre metoder for å få tilgang til de kritiske ressursene dine. I dette tilfellet vil de vanligvis dra nytte av andre sikkerhetshull som du ideelt sett har fikset ved å implementere de andre trinnene for forebygging og beskyttelse av løsepengevare som er beskrevet i denne artikkelen.

4. Lås ned og overvåk Remote Desktop Protocol (RDP)

Siden starten av COVID-19-pandemien har vi sett en betydelig økning i den eksterne arbeidsstyrken. Dette er flott på mange måter, men ekstern tilgang utgjør også en sikkerhetstrussel for en organisasjon hvis den ikke implementeres godt. Spesielt kan denne risikoen sees når det kommer til bruk av eksternt skrivebordsprotokoll.

RDP er et nyttig verktøy for IT-administratorer som trenger ekstern tilgang til ansattes enheter for å feilsøke problemer eller utføre andre viktige oppgaver. Men ting kan gå raskt nedover hvis en uautorisert bruker får tilgang til dette verktøyet. Det er derfor det er avgjørende at du sikrer og overvåker denne formen for tilgang. Du kan ofte gjøre dette ved å bruke brannmurer og tredjeparts overvåkingsverktøy som overvåker bruk, brukere eller begge deler. Videre kan du angi brannmurregler som:

- Begrens tilgang eller tilkoblinger fra bestemte enheter og/eller brukere

- Sett den slik at bare sikre tilkoblinger er tillatt (eller blokker tilkoblinger helt)

Generelt sett er en god idé hvis du skal bruke RDP i organisasjonen din å kreve at brukerne slår på en VPN før de starter en ekstern skrivebordstilkobling.

5. Sikre IoT-enhetene dine mot uautorisert tilgang

Dessverre er mange Internet of Things (IoT)-enheter kjent for å ha ubegrensede sårbarheter. Når de utnyttes, kan disse sårbarhetene gi angripere tilgang til enhetens data og ditt større nettverk som helhet. Dette er grunnen til å ha sterk IoT-sikkerhet er avgjørende for enhver bedrift som bruker smarte enheter.

Selv om det gir en spennende handlingslinje i filmer og TV-serier, er det vanligvis ikke slik at nettkriminelle får tilgang til selskapers systemer å bruke dager, uker eller timer på å prøve å hacke seg gjennom brannmurer. Det er for tungvint, tidkrevende og krever mer innsats enn de ønsker å bruke på oppgaven. I stedet bruker de vanligvis banen til minst motstand ved å utnytte kjente sårbarheter. Og med tanke på at IoT-enheter ofte er proppfulle av forskjellige sikkerhetssårbarheter, er de perfekte mål for cyberkriminelle.

6. Ha forretningskontinuitet og beredskapsplaner på plass (og test dem!)

Den verste tiden å prøve å finne ut hva du bør gjøre når du står overfor et løsepengeangrep, er når du er midt i et. Dessverre gidder mange organisasjoner enten ikke å lage disse planene, eller hvis de gjør det, klarer de ikke å teste dem på forhånd for å sikre at de fungerer.

Det er viktig å teste sikkerhetskopiene av data; når alt kommer til alt, hvorfor bry deg med sikkerhetskopier i utgangspunktet hvis du ikke gidder å sjekke for å sikre at de fungerer?

Sørg for å ha sikkerhetskopier av data (som vi skal snakke om senere i denne artikkelen) og test gjenopprettingsfunksjonene deres regelmessig. På denne måten vil du vite om sikkerhetskopieringen din fungerer og vil møte dine behov i en reell situasjon.

7. Lær opp ansatte til å gjenkjenne phishing-svindel og nettsteder

Dette er ikke første gang vi snakker om nettsikkerhetstrening for ansatte, og det kommer heller ikke til å være den siste. Sannheten er at ansatte representerer en stor risikoflate for organisasjoner. Enten det er forsettlige ondsinnede handlinger, alvorlige feil eller ren uaktsomhet, kan de ansattes handlinger skape eller bryte organisasjonens sikkerhetsforsvar. Det er derfor det er så viktig at de vet hvordan de skal gjenkjenne svindel og hva de bør gjøre når de mottar mistenkelige meldinger.

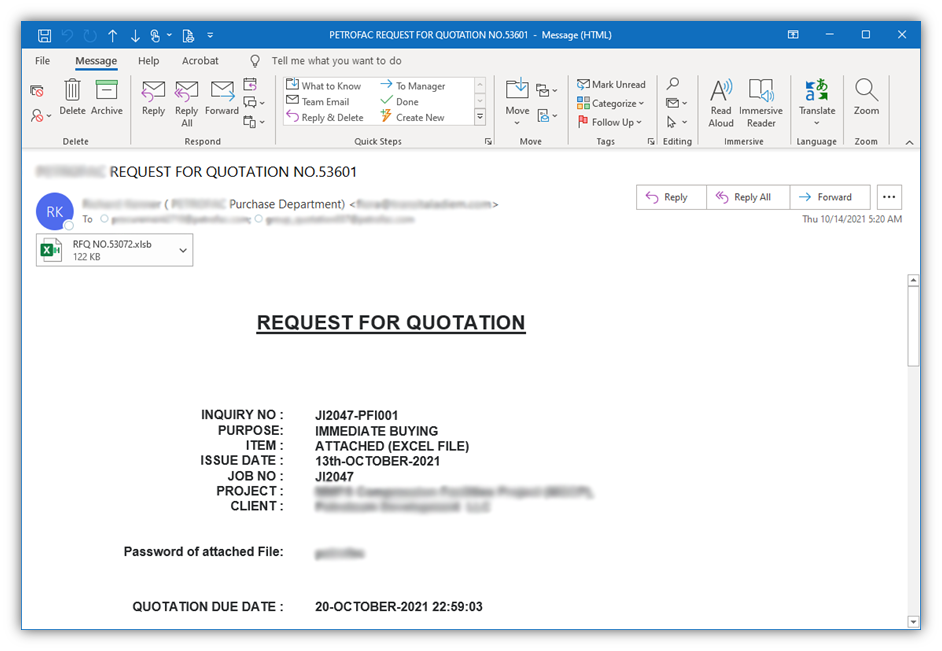

Et eksempel på et skjermbilde av et potensielt skadelig e-postvedlegg jeg mottok i en phishing-e-post.

Cybersikkerhetstrening bør omfatte en rekke bekymringer og emner:

- Vanlige elementer i phishing-svindel og nettsteder

- Eksempler fra den virkelige verden på hvilke phishing-e-poster og nettsteder (slik at de vet hva de skal se etter)

- Hva de skal gjøre når de mottar phishing-meldinger og telefonsamtaler

- Hvem skal rapportere mistenkelig atferd og meldinger til og hva prosessene er

8. Implementer DMARC

US Cybersecurity & Infrastructure Security Agency (CISA) anbefaler organisasjoner å bruke domenemeldingsautentisering, rapportering og samsvar (DMARC) som en del av deres løsepengevareforebyggingsstrategi . Tanken her er at DMARC, som bygger på både senderpolicyrammeverket (SPF) og DKIM-protokoller ( Domainkeys identified mail ), forhindrer uautoriserte brukere i å sende e-post fra domenet ditt.

Hvis du aktiverer DMARC, oppretter du i utgangspunktet DNS-poster som begrenser hvilke servere som er autorisert til å sende e-poster på vegne av domenet ditt. Hvis noen prøver å utgi seg for en leder i bedriften din i en e-post til Ole på HR-teamet ditt, vil e-posten bli avvist automatisk fordi angriperen ikke vil sende meldingen fra en autorisert e-postserver.

9. Skaff deg cyberansvarsforsikring for å beskytte organisasjonen din

Cyberforsikring er et flott verktøy for enhver bedrift å ha i sitt arsenal. Selv om det ikke hindrer deg i å bli angrepet av løsepengevare i utgangspunktet, tilbyr det i det minste en viss beskyttelse når en hendelse inntreffer. For eksempel dekker noen typer nettansvarsforsikringer løsepengevarekostnader og systemgjenopprettingskostnader på grunn av disse angrepene og andre problemer.

10. Hold flere kopier av gjeldende sikkerhetskopier lett tilgjengelig

En god tommelfingerregel er å opprettholde flere aktuelle, sikre kopier av sikkerhetskopiene dine. Dette innebærer vanligvis lagring av kopier på forhånd, på en andre geografisk plassering, og kanskje til og med i et skymiljø. Selvfølgelig hindrer ikke sikkerhetskopiering av data deg fra å bli truffet (dvs. det er ikke en metode for å forhindre løsepenger). Men på denne måten når noe går galt, har du sikkerhetskopiene dine å falle tilbake på, slik at du ikke starter på nytt fra bunnen av.

Datasikkerhetskopiering kommer selvfølgelig ikke til å tilby gjenopprettingsbeskyttelsen du trenger i alle løsepengevaretilfeller. I løpet av de siste to eller så årene har vi sett en økning i bruken av løsepengevare som er rettet mot sikkerhetskopiering av data. Målet her er at angripere skal få tilgang til sikkerhetskopier i skyen, slik at de enten kan kryptere dem eller ødelegge dem direkte, og dermed hindre deg i å gjenopprette dataene dine fra sikkerhetskopier. Som bringer oss til vårt siste punkt…

11. Lagre dine mest sensitive data og sikkerhetskopier på frakoblede servere

Å ha sikkerhetskopier av data eller lagringsservere kan hjelpe i denne situasjonen. En datamaskin som ikke er koblet til noen nettverk, noe som betyr at selv om nettverket ditt blir kompromittert, vil ikke disse frakoblede dataene bli påvirket. I utgangspunktet er det en isolert ressurs som kan brukes til å huse de mest sensitive dataene dine uten frykt for at en angriper skal få tilgang på tradisjonelle måter.

Ved å beholde minst én kopi av dataene dine i dette isolerte miljøet, betyr det at du i det minste har noen data som skurkene ikke kan få tak i uten å fysisk få tilgang til båndene eller enhetene som er lagret på. I utgangspunktet, i de fleste tilfeller, må de fysisk få tilgang til det sikre serverrommet ditt eller hvor enn du har dataene lagret.

Det er viktig å merke seg at det fortsatt er en liten sikkerhetsrisiko selv når du bruker et slikt system. En angriper kan potensielt bruke en utnyttelse som konverterer enhetens RAM-kort til en Wi-Fi-signalgiver . Men den gode nyheten her er at det er skritt du kan ta for å redusere disse risikoene.

Hvorfor forebygging av ransomware er viktig

Den siste Internet Crime Report (2021) fra FBI Internet Crime Complaint Center viser at løsepengevare var en av de meste cyberkriminalitetsklagene mottatt i 2021. Det var 3 729 løsepengevarerelaterte klager med justerte tap som oversteg $49 millioner. ( Merk: dette tallet representerer bare rapporterte hendelser; det teller ikke noen løsepengevarehendelser som ikke ble rapportert.) Dette er en økning på 1255 rapporterte hendelser og mer enn $20 millioner i ekstra justerte tap enn IC3 delte i 2020-rapporten deres.

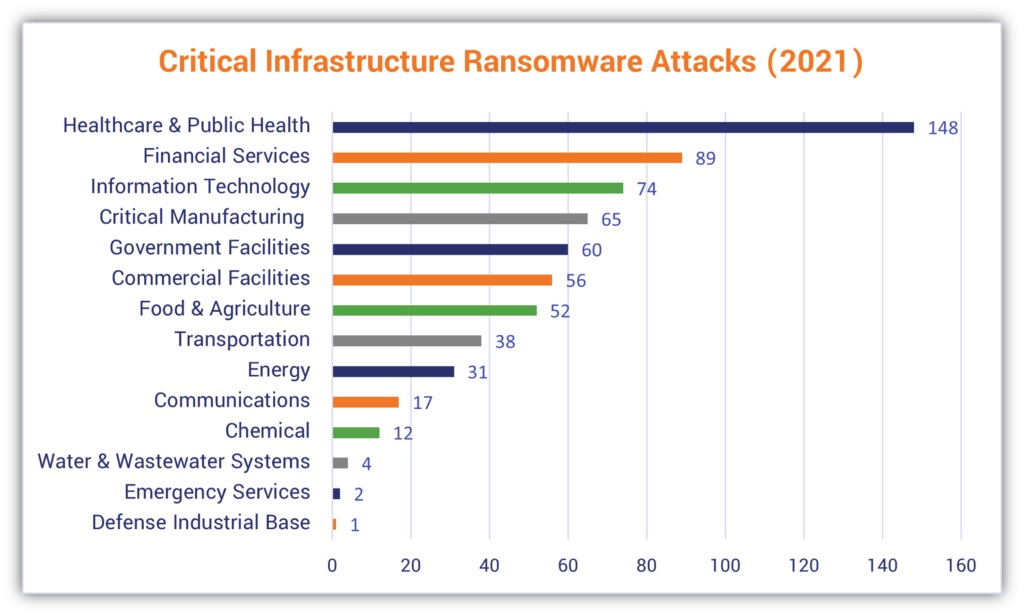

Det som er spesielt urovekkende er statistikken angående den kritiske infrastrukturen som er målrettet mot løsepengevareangripere. For eksempel kom 649 av de løsepenge-relaterte klagene IC3 mottok i 2021 fra organisasjoner som faller innenfor sektorene for kritisk infrastruktur. De høyest rapporterende sektorene var helsetjenester og folkehelse (148), etterfulgt av finansielle tjenester (89) og informasjonsteknologi (74).

Datakilde: FBI IC3s 2021 Internet Crime Report.

En av de skumleste typene målretting involverer energi, landbruk og vannsystemer.

Gjennomsnittlig løsepengevareutbetalinger i 2020

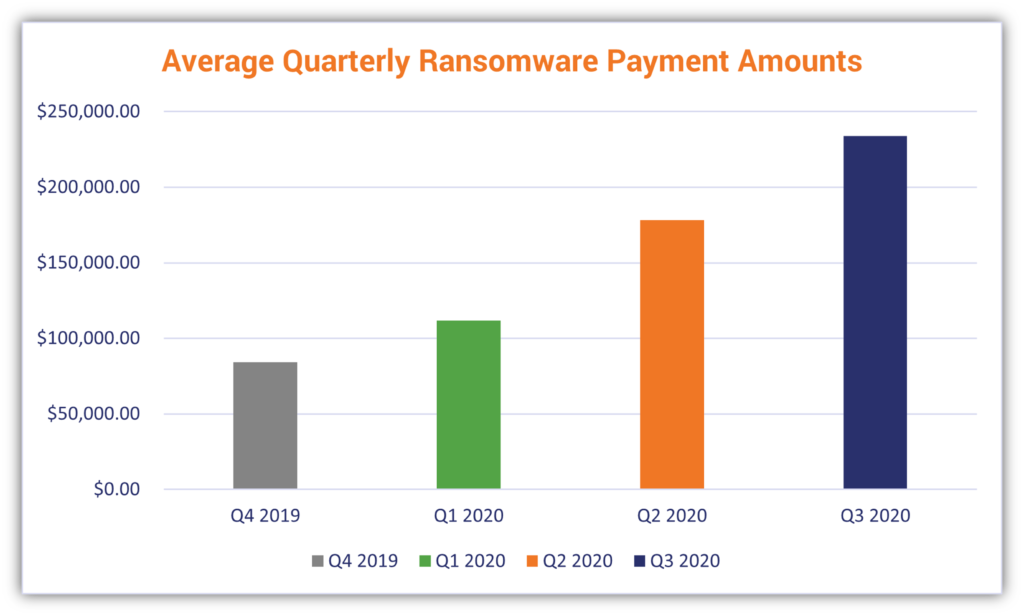

I deres trusselrapport for 2021 indikerer Sophos at den gjennomsnittlige løsepengevarebetalingen hoppet fra $84 116,00 i Q4 2019 til $244 817,30 i Q3 2020:

Datakilde: Sophos 2021 Threat Report.

Men hvor mange organisasjoner velger egentlig å betale krav om løsepengevare? Det svaret varierer fra en kilde til den neste, siden mange organisasjoner ikke gidder å rapportere løsepengevarebetalinger. Data fra International Data Corporation (IDC) viser for eksempel at 87 % av organisasjoner som opplever et løsepengeangrep velger å betale løsepengene.

Men nytter det faktisk for deg å gjøre disse betalingene? Ikke nødvendigvis. Sophos sin rapport The State of Ransomware 2021 viser at organisasjoner som valgte å betale angripernes krav om løsepenge, bare fikk tilbake litt mindre enn to tredjedeler (65 %) av sine krypterte data. I nesten 30 % av de observerte tilfellene deres ble mindre enn halvparten av de berørte organisasjonenes filer gjenopprettet. Så, å betale en angriper vil sannsynligvis ikke være til nytte for deg i form av hverken forebygging av løsepengevare eller beskyttelse.

Men hva med kostnadene ved å håndtere ransomware-angrep (både direkte og indirekte)? I den samme løsepengevarerapporten fra 2021 ga Sophos prislappen på 1,85 millioner dollar i 2021. Dette er mer enn det dobbelte av beløpet som ble rapportert av organisasjoner i 2020.

Når kriminelle ser på at løsepengevare ikke lenger er nok …

Akkurat når du trodde løsepengevare alene var dårlig nok til å håndtere – kriminelle har i økende grad integrert DDoS-angrep i strategiene deres også. NETSCOUTs 2H 2021 Threat Intelligence Report viser at ransomware-angrep totalt sett har økt med 232 % siden 2019. Men det som gjør denne situasjonen verre er at angripere nå tar det todelte angrepet som involverer løsepengevare og enten datatyveri eller lekkasje og legger til distribuert denial of service (DDoS) til miksen.

NETSCOUTs rapport viser at løsepenge-angrep som involverer DDoS har vært økende og at VoIP-tjenesteleverandører i Nord-Amerika, Europa og Storbritannia ble målrettet for slike tredelte angrep i 2021. Spesielt ett ikke navngitt VoIP-selskap rapporterte inntektstap på opptil 12 millioner dollar på grunn av denne typen DDoS-utpressingsangrep.

Siste tanker om hvordan du effektivt kan implementere ransomware-beskyttelse og forebygging

Som du har lært, er det ransomware-forebyggingstrinn som organisasjonen din kan ta for å forhindre at den blir det neste løsepenge-offeret. Men i tilfelle du finner deg selv i den lite misunnelsesverdige situasjonen med å få systemene og dataene dine kryptert av en angriper, her er noen ekstra ting du bør (og ikke bør) gjøre når det gjelder ransomware-beskyttelse:

- Søk hjelp fra profesjonelle fagfolk innen hendelsesberedskap. Dette vil hjelpe deg med å redusere sårbarheter og forhindre ytterligere skade.

- Rapporter eventuelle løsepenge-relaterte hendelser til politiet. Du bør rapportere løsepengevarerelaterte hendelser til FBI eller Internet Crime Complaint Center (IC3), Federal Trade Commission (FTC) eller andre rettshåndhevende byråer i ditt geografiske område.

- Ikke betal løsepengene. Bekymringen her er at å betale løsepenger kan oppmuntre trusselaktører til å angripe deg igjen, vel vitende om at du vil betale ut, og det oppmuntrer dem også til å angripe andre. Til slutt, selv om du velger å foreta betalingen, betyr det ikke at du får dataene dine tilbake (som vi lærte tidligere fra Sophos sine forskningsdata)

Når det gjelder ransomware-betalinger, har det vært noen interessante utviklinger som har skjedd de siste årene:

- En FBI-tjenestemann advarte det amerikanske senatets rettskomité mot å forby ransomware-betalinger . Bekymringen er at ved å gjøre betaling ulovlig, vil det føre til ytterligere utpressingssituasjoner for organisasjoner som velger å betale angripere.

- US Department of Treasury advarer om at du personlig kan møte sivile straffer i enkelte tilfeller for å betale løsepenger.

Å velge om man skal betale en angriper er selvfølgelig en avgjørelse som hver organisasjon må ta for seg selv, da det er mange variabler å vurdere i denne typen situasjoner. Dette er grunnen til at det er best for organisasjoner å ha beredskaps- og forretningskontinuitetsplaner på plass på forhånd.