Penetrasjonstesting er et av de mest effektive trinnene for å opprettholde skysikkerhet. Men å vite hvordan du pentester effektivt er lettere sagt enn gjort – her er noen innsikter som kan hjelpe organisasjonen din i gang

Den tiden da bedrifter trengte å etablere og vedlikeholde sitt lokale infrastruktur er på mange måter endret og i mange tilfeller borte. I dag har skybaserte tjenester blitt en grunnleggende nødvendighet for bedrifter for å oppfylle sine virtuelle funksjoner. COVID-19-pandemien fremmet dette behovet ytterligere ettersom mange organisasjoner gikk over til fjernarbeid.

Som et resultat vokser skysikkerhetsmarkedet eksponentielt for å matche etterspørselen. Faktisk viser studier at skysikkerhetsmarkedet forventes å nå 106 milliarder dollar innen 2029 – en CAGR (sammensatt årlig vekstrate) på rundt 18 % gjennom hele prognoseperioden.

Men sammen med denne markedsveksten kommer noen skremmende cybersikkerhetsrisikoer. Det er ingen hemmelighet at nettangrep blir mer komplekse for hver dag som går. Kriminelle finner nye og bedre måter å bryte gjennom nettforsvaret ditt og stjele sensitive data. Dette betyr at du nå mer enn noen gang trenger all den hjelpen du kan få.

Det er derfor pentesting fortsatt er en av de mest effektive metodene for å opprettholde skysikkerhet for enhver organisasjon. I denne artikkelen vil vi forklare:

- Hva pentesting er og hvordan det gjelder for skysystemene dine

- Hvorfor du bør utføre skypentesting

- Hvem du bør velge for å gjøre skypentestingen din

- Hvilke skritt selskapet må ta for å implementere pentesting

- Hvordan selskapet kan bygge beste praksis for sitt cybersikkerhetsprogram gjennom pentesting

Hva er skypenetrasjonstesting?

Skypentesting-testing er en cybersikkerhetssimulering, vanligvis utført av en tredjeparts etisk hacker eller bedriftens interne IT-sikkerhetspersonale, for å teste og identifisere sikkerhetssårbarheter.

Skypentesting er som sky-IT-sikkerhetsversjonen av en brannøvelse. Vanligvis gjennomføres en brannøvelse for å håndheve riktige evakueringsstrategier og andre viktige brannpraksis. På samme måte lar gjennomtesting av skysystemene deg se etter utnyttbare sårbarheter, slik at du kan finne ut effektive måter å rette på dem før ondsinnede aktører gjør det. Pentesting kan være en effektiv forløper til formelle risikovurderinger.

Så, hva er egentlig skypentesting? Pentesting er ganske enkelt prosessen med å simulere et kontrollert cyberangrep for å identifisere potensielle sårbarheter i et cloud computing-system. Når det gjøres på riktig måte, kan pentesting hjelpe selskaper med å oppdage de ulike metodene hackere kan bruke for å få uautorisert tilgang til sensitiv informasjon eller delta i andre destruktive handlinger som kan føre til et datainnbrudd.

Hvorfor bør du penteste skysystemene dine?

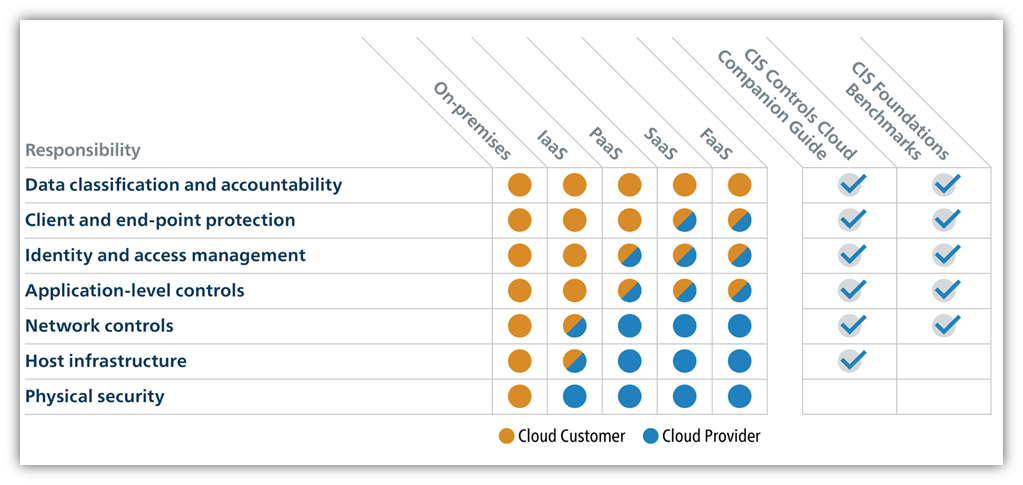

Mange selskaper klarer ikke å forstå deres ansvar for sikkerheten til skysystemene deres. Mange antar at fordi de kjøper tredjepartstjenester, vil deres skyleverandør administrere og overvåke alle sikkerhetsprosesser. Men faktisk fungerer skytjenester etter en delt ansvarsmodell (se grafikk nedenfor), og en skykunde må ta sikkerheten i egne hender for mange problemer, avhengig av omfanget av tjenestene den bruker.

CISsecurity.org .

Den er basert på data fra

Microsoft Azure og

Amazon Web Services (AWS).

Delt ansvarsmodellen er fornuftig fordi mange vanlige sikkerhetssårbarheter for skysystemer oppstår av skykunden. Vanlige eksempler på sårbarheter i skysystemet inkluderer:

- Sårbarheter som følge av slappe sikkerhetspolitikk og håndhevelse. Det klassiske eksemplet her er å prioritere ansattes bekvemmelighet fremfor nettsikkerhet, for eksempel ved å ha svake passordpolicyer. Altfor mange selskaper åpner seg for angrep fordi de ikke ønsker å håndtere den moralske konsekvensen av å kreve sterke passord som ansatte må endre regelmessig. Dessverre er dårlig passordhygiene en av de viktigste sikkerhetssvakhetene for bedriftens skysystemer.

- Sårbarheter som følge av manglende kontroll av tilgang. Ubegrenset tilgang til skysystemer er en annen stor sårbarhet for mange organisasjoner. Unnlatelse av å implementere rollebaserte tilgangskontroller og tillatelser utvider en organisasjons angrepsoverflate betydelig.

- Sårbarheter som følge av dårlig implementering av skysystemer. Mange av de verste sårbarhetene i skysystemet oppstår fordi selskaper ikke konfigurerer og vedlikeholder systemene sine på riktig måte. De fleste vellykkede skysystemangrep i dag utnytter faktisk feilkonfigurasjoner. Men tekniske sårbarheter går utover feilkonfigurasjoner, og strekker seg til feil bruk av API og usikker intern utviklingstiltak som grensesnitt mot skysystemer (tenk dårlig kodede nettgrensesnitt som tillater skriptangrep på tvers av nettsteder).

Pentesting kan hjelpe deg med å oppfylle dine delte sikkerhetsforpliktelser ved å vurdere hvilke av disse sårbarhetene som påvirker skysystemene dine. Du kan deretter prioritere responsen din, så vel som din fremtidige cybersikkerhetsinnsats, for å løse de mest kritiske bekymringene. Spesielt kan skypentesting hjelpe deg:

- Identifiser potensielle løsninger for nettforsvaret ditt som nettkriminelle kan bruke til sin fordel

- Bestem hvor lang tid det tar inntrengningsdeteksjon og -forebyggende systemer å oppdage og blokkere angrep før noen skade er gjort

- Finn ut om det er visse typer angrep som systemene dine ikke identifiserer effektivt

- Evaluer responstidene for teamet ditt (eller din tredjeparts leverandør av administrerte sikkerhetstjenester) når potensielle angrep er identifisert

Hvem bør gjøre penetrasjonstestingen din?

Etter å ha forpliktet seg til pentesting, må en organisasjon bestemme om den skal bruke en ekstern tredjepartsekspert eller stole på sine interne IT-sikkerhetsmedarbeidere. Forskning viser at rundt 42 % av bedriftene foretrekker å bygge et internt team; for eksempel bygge red-team/ blue-team sikkerhetsøvelser som inkluderer pentesting. Men dette er kanskje ikke den mest effektive tilnærmingen, spesielt gitt at IT-staben i mange organisasjoner allerede er overbeskattet og underbemannet på grunn av det betydelige cybersikkerhetstalentgapet.

Tredjeparts sikkerhetsselskaper kan tilby dedikerte og svært erfarne fagfolk, som gjennomfører pentesting på jevnlig basis. Dessuten kommer de inn i prosessen med et objektivt og objektivt perspektiv som kan tillate dem å se sårbarheter som interne team kan overse.

Når du velger en tredjeparts pentester, undersøk dem grundig:

- Se etter dokumentert erfaring, anbefalinger fra pålitelige kilder og klar kunnskap om og bruk av de nyeste verktøyene og metodene.

- Se om de ansatte har sertifiseringer som indikerer ferdigheter eller ekspertise (er de for eksempel sertifiserte etiske hackere).

- Spør om de kan gi deg eksempelrapporter slik at du kan vurdere verdien av tjenestene deres. Du kan også besøke nettstedet Public Pentest Reports for å se mange forskjellige rapporteksempler fra en rekke leverandører.

Men uansett om du velger å bruke ditt eget personell eller outsourcer din intense innsats, er det avgjørende at du velger erfarne fagfolk med dokumenterte resultater.

Hvordan utføre penetrasjonstesting

Cybersikkerhetsindustrien har utviklet en flertrinnsstandard for pentesting, passende kalt Pentesting Execution Standard (PTES) . PTES deler pentestingsprosessen inn i syv kjernetrinn:

- Interaksjoner før engasjement

- Etterretningsinnsamling

- Trusselmodellering

- Sårbarhetsanalyse

- Utnyttelse

- Post utnytting

- Rapportering

Standarden gir omfattende dokumentasjon av alle de mellomliggende trinnene innenfor hvert trinn, både for grundige fagfolk og bedriftsbeslutningstakere. La oss se på hvordan disse stadiene vil spille ut internt.

Trinn 1: Skissere og utforme planen

I de første stadiene av prosessen vil du definere omfanget og målene for testingen slik at det er klart hva du planlegger å oppnå og hvordan du skal oppnå det. Ofte gir skytjenesteleverandørens kontrakt og tilknyttede retningslinjer noen veiledning for kunder om hvilke systemer som skal testes og hvilke testmetoder som skal brukes.

Dette er også et kritisk tidspunkt for selskapet å begynne å forstå omfanget av systemene og potensielle eksponering, fordi organisasjonen må bygge en komplett database med relevante skyaktiva. Aktivadatabaser bør også inneholde beskrivelser av typene data som selskapet trenger å beskytte, den relative betydningen av datakildene og alle lagringsplasseringer, sammen med alle eksisterende sikkerhetspolicyer for selskapet. Hvis du ikke vet hva du har, kan du ikke effektivt beskytte det.

Det er også på dette stadiet du tar opp veldig praktiske hensyn, som for eksempel:

- Når du skal utføre pentesting,

- Hvem skal gjøre pentestingen (interne ansatte eller eksterne leverandører eller kontraktører)

- Hvilke systemer kan bli påvirket, og

- Hvordan du kan omgå eventuelle systemproblemer for å unngå å forstyrre normale arbeidsflyter.

Trinn 2: Gjennomføring av intelligensinnsamling

I etterretningsinnsamlingsdelen av pentesting vil sikkerhetsekspertene dine prøve å raskt samle så mye informasjon de kan om selskapets ressurser, for å skape et grunnlag for pentesten. Pentesters bruker ofte verktøy som følgende for å samle bedriftsdata:

- Sosial ingeniørkunst — Dette er en av de mest populære teknikkene for etterretningsinnhenting av nettkriminelle. Sosial ingeniørkunst er prosessen med å bruke psykologiske taktikker for å lure eller manipulere enkeltpersoner til å gjøre noe eller dele sensitiv informasjon de vanligvis ikke ville gjort.

- Google — Pentesters bruker søkemotorer for å samle generelle bedriftsdata, inkludert lekket innhold.

- Recon- NG — Dette rekognoserings- og analyseverktøyet med åpen kildekode kan brukes til nettbasert informasjonsinnsamling. Fordi den er spesialbygd for rekognoseringsaktivitet, er den mer effektiv enn Google.

- Censys — Dette verktøyet fokuserer på aktivaidentifikasjon og styring av en organisasjons angrepsoverflate. Den opprettholder en kontinuerlig oppdatert beholdning av IT-ressurser og inkluderer risikodeteksjons- og utbedringsverktøy.

Trinn 3: Utføre trusselmodellering

Hvis organisasjonen ennå ikke har satt sammen sine eiendeler og datakart, er det nå på tide å gjøre det, siden de er avgjørende i denne delen av spillet. Etter å ha samlet all informasjon, trenger pentesteren tid til å analysere dataene og systemene for å utvikle en best mulig utførelsesstrategi.

Dette stadiet krever også at organisasjonen og sikkerhetspersonalet undersøker hvem dens potensielle angripere er og hvordan de sannsynligvis vil fungere. Ved å modellere både bedriftens angrepsoverflate og den hypotetiske angriperen, får pentesterne en bedre forståelse av hvor de viktigste sårbarhetene ligger. Disse forståelsene legger grunnlaget for de faktiske angrepssimuleringene.

På dette stadiet vil sikkerhetsekspertene dine også bruke modellene sine for å vurdere hva deres beste verktøy vil være for testingen. Noe som bringer oss til vårt neste stadium av penetrasjonstestingsprosessen…

Trinn 4: Gjennomføring av sårbarhetsanalysen

Pentesting-verktøy skal kunne simulere et faktisk angrep, så pentesteren bør finne verktøy som kan simulere de samme prosedyrene som hackere bruker for å få tilgang til et skysystem. For eksempel utnytter hackere ofte maskinlæring (ML) for å finne systemsårbarheter, for eksempel å gjette passord eller jakte på applikasjonsprogrammeringsgrensesnitt (API) som muliggjør datatilgang. Verktøyene som pentesteren velger bør gjenspeile teknologien og metodene som angriperen vil bruke.

Noen få eksempler på verktøy som pentestere ofte bruker inkluderer:

Trinn 5: Testing av utnyttelser for å finne ut hvordan de kan brukes

Dette er det aktive stadiet i prosessen, hvor du ser hvor godt modellene spiller ut. I løpet av dette stadiet vil pentesteren bruke nettapplikasjonsangrep, for eksempel bakdører og SQL-injeksjoner, for å finne systemsårbarheter og deretter prøve å utnytte disse sårbarhetene (vanligvis ved å eskalere privilegier, avskjære trafikk som ikke er sikret med SSL/TLS-kryptering, eller stjele ubeskyttet data.) Dette vil bidra til å forstå skadenivået som sårbarhetene kan forårsake.

Testeren kan også prøve vedvarende tilstedeværelse i det utnyttede skysystemet for å se hvordan det vil påvirke systemets forsvar. Målet er å replikere avanserte vedvarende trusler, som kan forbli i et system i flere måneder (eller til og med år, hvis de ikke blir oppdaget/uhemmet) for å stjele sensitive data.

Trinn 6: Gjennomføring av analyse etter utnyttelse

Det er ikke nok å bare gjennomføre testen og avgjøre om den lyktes eller mislyktes; Pentesters bør også gi informasjon om hva som vil skje i tilfelle et vellykket angrep. Dette er post-utnyttelsesfasen. Denne prosessen innebærer å bestemme følgende:

- Hvilke eiendeler et angrep kan påvirke,

- Størrelsen på skaden på disse eiendelene hvis angrepet er vellykket,

- Hvilke potensielle pågående skader det kan oppstå på grunn av disse truslene,

- Hvordan det kan være mulig sideveis bevegelse, og

- Om eksisterende kontroller og utbedringsprosesser vil fungere effektivt.

Trinn 7: Rapportering av funnene dine

For selskapet er dette det mest avgjørende stadiet i hele prosessen. Forretningsbeslutningstakere ønsker ikke å være opptatt av mekanikken; de vil bare ha resultatene. Etter å ha fullført testene, vil pentesteren kompilere en rapport som beskriver følgende:

- Informasjon som identifiserer områder der sikkerheten er sterk;

- En trusselnivåvurdering av risikoene og sårbarhetene som er identifisert;

- En oversikt over sårbarhetene funnet og utnyttet;

- Info om sensitive data som ble avslørt, åpnet eller eksfiltrert;

- Hvor lang tid det tar å utføre hvert angrep; og

- Effektiviteten til eksisterende utbedringsprosesser.

I de fleste rapporter vil du for eksempel se et sammendrag av antall identifiserte problemer og alvorlighetsgraden av hvert.

Hvordan bruke det du har lært gjennom denne øvelsen

En skysikkerhetsspesialist vil deretter gjennomgå disse dataene og komme med anbefalinger for å hjelpe med å konfigurere selskapets innstillinger for nettapplikasjonsbrannmur (WAF) og andre applikasjonssikkerhetsløsninger for å korrigere sårbarheter og forhindre ytterligere angrep. Du bør deretter følge disse anbefalingene og ta de nødvendige forholdsregler for å beskytte organisasjonen din mot potensielle fremtidige hendelser.

Det er her selskapet vil se konkrete fordeler ved pentesting, da rapporten vil hjelpe ledelsen:

- Prioriter cybersikkerhetsbudsjetter for å løse de mest kritiske problemene og forbedre din skysikkerhetsstilling .

- Bygg beste praksis og effektive retningslinjer for cybersikkerhet.

- Minimer effekten av vellykkede angrep, og beskytter dermed selskapets omdømme.

- Møt kravene til overholdelse av personvern og beskyttelse.

Beste praksis for pentesting fra praktisk erfaring

Det er her ting blir veldig interessant. Her er noen anbefalinger som er spesielt nyttig når du implementerer pentesting i organisasjonen din:

- Velg din pentesting-leverandør med omhu. Selv om det kan være fristende å bare bruke internt personale til pentesting, er det ganske ofte i det lange løp både mer kostnadseffektivt og mindre forstyrrende for virksomheten å bruke en ekstern leverandør. Og du vil sannsynligvis ende opp med bedre generelle resultater.

- Forstå ditt ansvar i henhold til kontrakten med skytjenesteleverandøren din. Pentesting kan innebære betydelige investeringer i tid og ressurser, så før du bestemmer deg for hva du skal gjøre, må du vite hva du må gjøre. Å forstå kontrakten din kan hjelpe deg med å begrense utgifter og unngå problemer fordi du ikke oppfyller sikkerhetsansvaret ditt.

- Ikke utsett pentesting. Kostnadene forbundet med pentesting kan avskrekke mange organisasjoner fra å gjøre det – dette gjelder spesielt for mindre selskaper. Men å unngå utgiftene kan få katastrofale konsekvenser. En etisk hacker delte opplevelsen av å få tilgang til pengene på brukernes kontoer for en fintech-applikasjon fordi selskapet ventet for lenge med å gjøre testing.

- Gjør jobben for å forstå hva dine sårbare eiendeler er. Selv den beste pentester kan ikke hjelpe deg hvis de ikke vet hele omfanget av hva de prøver å beskytte. Ja, det vil innebære mye arbeid på forhånd, men kostnads-/nytteanalysen veier tungt i favør av å investere tid og være åpen med sikkerhetsekspertene dine.

- Ikke bare gjør minimum. Cybersikkerhet kan noen ganger være en «du får det du betalte for»-verden. Se nøye på resultatene av planleggingsfasen. Hvis den identifiserer mange trusler mot dine mest sensitive data og eiendeler, har du ikke råd til å være billig når det gjelder testing og utbedring.

- Ikke planlegg en en-og-gjort pentest. Nettkriminelle er veldig kreative og de jobber raskt; som et resultat dukker det opp mange nye trusler daglig. Pentesting bør være en vanlig del av cybersikkerhetsprogrammet ditt. Hyppigheten av testene avhenger av din bedrifts risikonivå. Ideelt sett, hvis bedriften din ikke har noen kritiske data på nettverket, må du kanskje bare teste månedlig, men en e-handelsside med høy risiko for personlig og økonomisk informasjonstyveri må kanskje teste ukentlig eller daglig.

- Lytt til resultatene og gjør det som må gjøres . Etter å ha tatt på deg tiden og kostnadene ved å prøve, må du følge gjennom og bruke det du har lært. Oftest er det ikke alt som trenger å løses umiddelbart, og du vil kunne prioritere budsjettet ditt for å adressere kritiske sårbarheter. Unnlatelse av å gjøre det kan sette deg i en svært vanskelig posisjon. De gjennomtenkte fagfolkene du jobber med prøver å hjelpe deg, ikke kaste bort tid og penger. Og som en etisk hacker, Jahmel Harris, sa det i et intervju for Tech Nation: «Det kan være ganske frustrerende for en sikkerhetstester, vi gjør mye arbeid for å finne noe, og det blir ignorert.

Konklusjon

Penetrasjonstesting er en av de beste måtene å holde seg proaktiv og beskytte bedriften og skysystemene mot potensiell hacking. Enten du implementerer penetrasjonstesting for å oppfylle samsvarskrav eller bare ønsker å ta organisasjonens «temperatur» på nettsikkerhet, er det avgjørende at du gjør det (og gjør det regelmessig). Det spiller ingen rolle om du velger å bruke et internt team eller ansette en kvalifisert tredjepart; pentesting er noe som må gjøres for å sikre at forsvaret ditt er så sikkert som mulig.

Så, som bedriftseier, gjør du din del for å hjelpe med å begrense nettkriminalitet og beskytte bedriftens data, kunder og omdømme? Hvor ofte tester du skysystemene og infrastrukturen for å sikre at det ikke er noen sårbarheter kriminelle kan utnytte for å skade virksomheten din? Det er ikke for sent å begynne å planlegge og teste systemene dine nå.