Siden Microsoft Defender for Endpoint er en pakke med produkter, i stedet for bare ett enkelt stykke programvare, er det forskjellige steder hvor du kan konfigurere ekskluderinger for forskjellige funksjoner. Det er også integrasjoner i andre produkter, som resulterer i mulige bivirkninger når du aktiverer visse innstillinger.

De fleste av disse produktene har separat dokumentasjon, det er ingen enkelt dokumentasjonsside som inneholder all informasjon om ekskluderinger tilgjengelig i Microsoft Defender for Endpoint. Inntil nå!

Denne veiledningen vil gi deg en (forhåpentligvis) fullstendig oversikt over de forskjellige typene ekskluderinger som er tilgjengelige, hvordan disse ekskluderingene samhandler med hverandre og hvilke potensielle utfordringer du må forutse.

Info

Denne guiden dekker ikke hvordan du implementerer disse innstillingene i forskjellige administrasjonssystemer. For denne informasjonen, sjekk de respektive dokumentasjonene (f.eks. Intune).

Konfigurasjon er beskrevet kun hvis den kan konfigureres gjennom Defender-portalen.

Når skal man bruke ekskluderinger?

Når vi snakker om antivirusekskluderinger, snakker vi for det meste om ekskluderinger fra skannemotoren.

Disse ekskluderingene er et veldig kontroversielt emne, og leverandører anbefaler ofte vidtrekkende ekskluderinger for å minimere innvirkningen på deres eget produkt, eller til og med anbefale å deaktivere AV-skanning for installasjonen helt.

Hver ekskludering fra AV-motoren er et hull i beskyttelsen din. Derfor bør du prøve å unngå dem når det er mulig. Microsoft sier selv følgende:

Microsoft

Å definere ekskluderinger reduserer beskyttelsen som tilbys av Microsoft Defender Antivirus. Du bør alltid vurdere risikoen som er forbundet med å implementere ekskluderinger, og du bør bare ekskludere filer som du er sikker på at ikke er skadelige.

Som en tommelfingerregel:

- Ekskluderinger bør alltid være siste utvei.

- Du bør beskytte filer og mapper som er ekskludert fra Microsoft Defender Antivirus ved å bruke ACL-er fra brukertilgang for å unngå å lage en enkel bane for angripere.

- Dokumenter ekskluderingene dine, inkludert årsaken til at den ble implementert, og gjennomgå dem med jevne mellomrom.

Men ikke alle konfigurasjoner vist i denne artikkelen refererer til slike ekskluderinger. Det er også ekskluderinger fra standardadferd som også kan øke sikkerheten din. Det er såkalte blokkindikatorer i Microsoft Defender for Endpoint og de kan brukes f.eks. for å forhindre at viss programvare i det hele tatt kjøres.

Så når jeg snakker om ekskluderinger i denne artikkelen, refererer jeg til hvert avvik fra standardatferden.

Når dette er sagt, la oss dykke inn i de forskjellige ekskluderingstypene med en gang.

Eksludering basert på produkt

Denne innledende delen viser ekskluderingstypene som er tilgjengelige i de forskjellige produktene. I neste segment vil jeg gå mer i dybden på hva de forskjellige ekskluderingene brukes til.

Defender for Endpoint

- Allow / Block indicators

- File Hashes

- Certificates

- IP addresses, URL/Domains

- Automation folder exclusions

Defender Antivirus

- Automatic exclusions

- Custom exclusions

- Process based exclusions

- Folder location based exclusions

- File extension exclusions

- Custom remediation action based on threat severity

- Custom remediation action for a specific threat

- Attack surface reduction exclusions

- Controlled folder access

Integrations

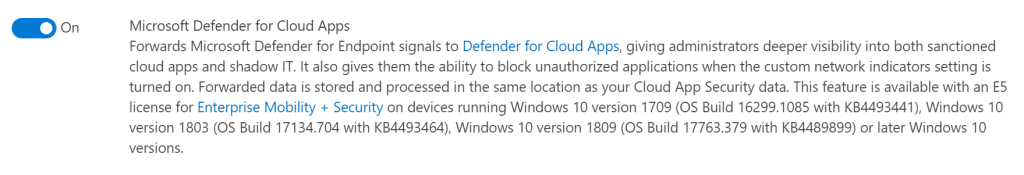

Defender for Cloud Apps

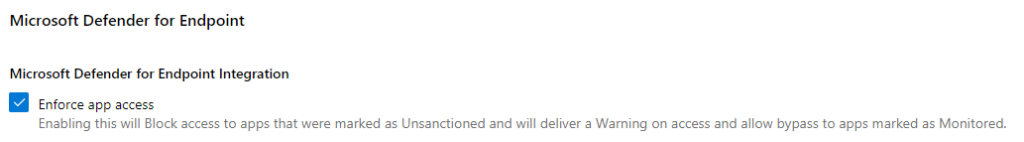

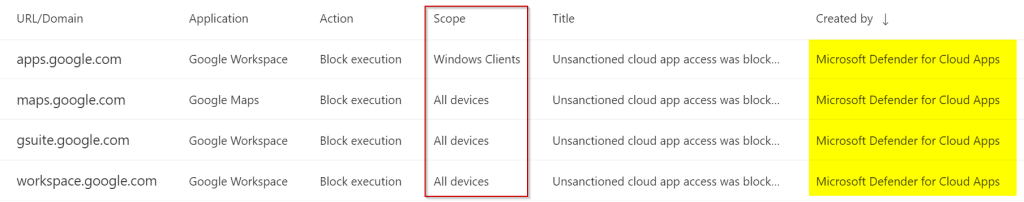

Microsoft Defender for Cloud Apps (Microsoft Cloud App Security) lar deg blokkere apper som ikke er godkjente, ved å bruke MDE-integrasjonsinnstillingen «Enforce app access». Du må også aktivere denne integrasjonen i delen «Advanced features» i Defender-portalen.

Denne funksjonen oppretter egendefinerte URL-indikatorer for alle URL-er relatert til tjenesten.

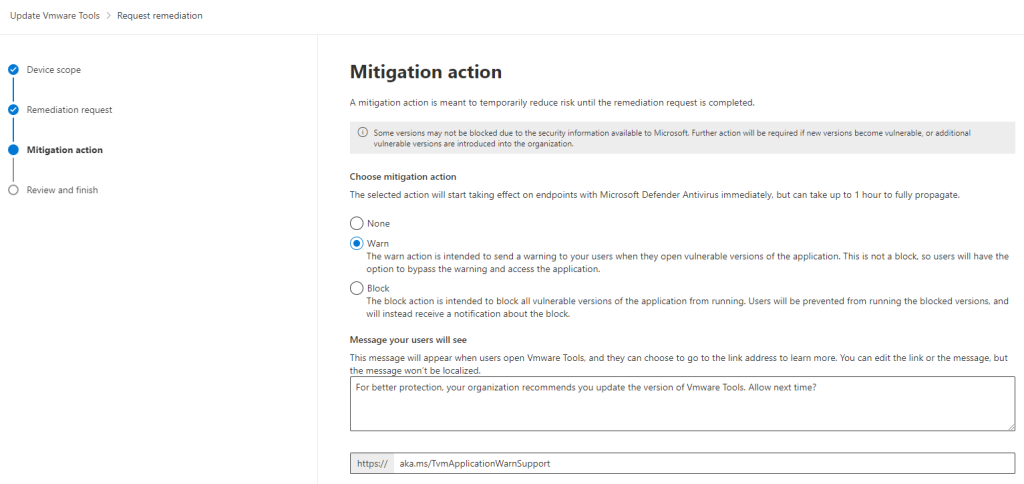

Defender Vulnerability Management

Microsoft Defender Vulnerability Management er et ganske nytt tilbud fra Microsoft. Den er fullstendig integrert i Defender-portalen, men krever enten en frittstående lisens (Defender Vulnerability Management Standalone) eller, hvis du allerede har lisensiert Defender for Endpoint Plan 2, trenger du «Defender Vulnerability Management-tillegget».

Denne funksjonen lar deg advare brukeren eller blokkere kjøringen av sårbare applikasjoner.

Du kan ikke bruke denne funksjonen til å blokkere Microsoft-applikasjoner, apper for MacOS og Linux eller apper der Microsoft ikke har tilstrekkelig informasjon til å blokkere kjøringen. Om MDE kan blokkere kjøringen av en app hvor den er først kjent etter opprettelse.

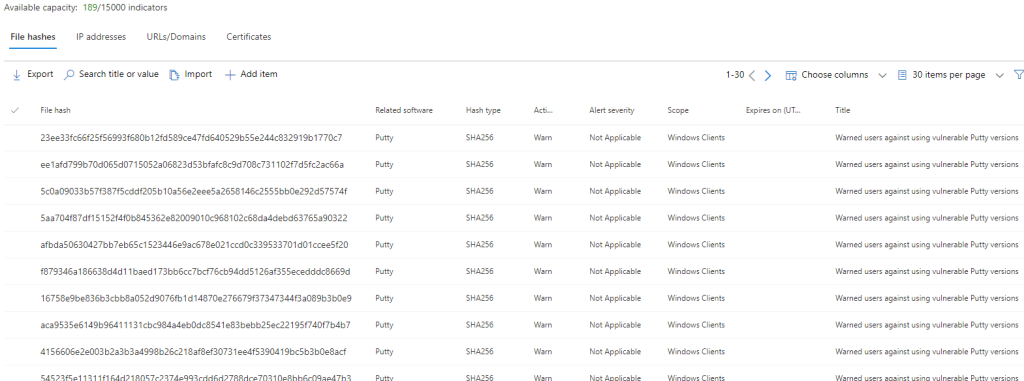

Denne funksjonen lager egendefinerte filindikatorer for alle kjørbare filer relatert til den sårbare applikasjonen.

Egendefinerte indikatorer

Denne funksjonen er konfigurert som en del av Microsoft Defender for Endpoint

Tilpassede indikatorer er et veldig kraftig verktøy for å endre virkemåten til Microsoft Defender. Du kan tillate, revidere og blokkere utførelse av prosesser basert på filhasher eller signeringssertifikater og til og med begrense tilgangen til visse nettsteder eller IP-adresser.

Håndtering av tilpassede indikatorer er tilgjengelig via

- Microsoft Defender-portal

- API

- Import/eksport av CSV-fil

Spesielt API-tilgangen tillater avanserte brukstilfeller, for eksempel blokkering av tilkoblinger til kjente C2-servere som holder listen automatisk oppdatert.

Hver opprettet indikator kan dekkes til bestemte enhetsgrupper eller tenant. Og siden noen indikatorer er kortvarige, kan du også definere en utløpsdato og klokkeslett som den slettes etter.

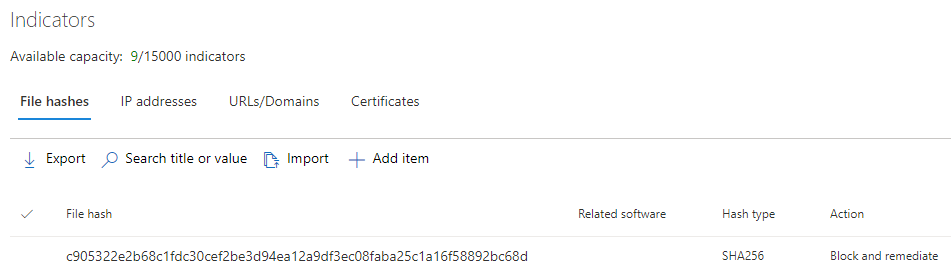

For øyeblikket er det maksimalt 15.000 indikatorer som kan opprettes innenfor en organisasjon.

Advarsel

«Allow» (Tillat) indikator er den kraftigste ekskluderingen du kan bruke, fordi ingen del av Microsoft Defender for Endpoint vil blokkere en slik fil. Bruk den med forsiktighet.

Fil hashes

Filhash-baserte indikatorer oppdager filer ved å bruke en av følgende hashalgoritmer

MD5 (anbefales ikke)

SHA-1

SHA-256

Gjennom bruk av filhasher, trenger du ikke stole på mappebanen for å ekskludere en fil fra MDE- eller MDAV-oppførsel. Men du må huske på at du må ekskludere hver nye versjon av en kjørbar siden hashen vil endre seg med hver liten endring.

Du kan tillate, revidere, advare eller blokkere og korrigere tilgang til filer.

Mens beregningen av filhasher er aktivert som standard, kan deteksjonshastigheten økes betraktelig ved å bruke innstillingen EnableFileHashComputation. Dette kan på den annen side påvirke ytelsen for systemet. Det kan være lurt å aktivere denne innstillingen på høysikrede arbeidsstasjoner.

Den avanserte funksjonen «Allow or block file» (Tillat eller blokker fil) må være aktivert for at disse indikatorene fungerer.

Normalt tar det bare et par minutter å få utplassert endringer for filindikatorer, men det kan ta oppover 30 minutter i noen tilfeller.

Allow action (Tillat handling)

Portable kjørbare (PE) filer, enten exe eller dll får kjøre selv om Microsoft Defender for Endpoint eller Microsoft Defender Antivirus ville hindre kjøring.

Disse filene er også ekskludert fra blokkering gjennom Attack Surface Reduction regler og ekskludert fra automatisert undersøkelse.

Dette gjør denne typen indikator ideell for å redusere falske positiver eller håndtering av ekskluderinger ved utrulling av ASR-regler.

Denne indikatoren bør ikke brukes til å ekskludere filer som stadig endrer seg som docx eller xslx siden hash-verdiene til disse filene endres hver gang de redigeres.

Audit action (Revisjon handling)

Hver tilgang til et filmål av en revisjons-IOC vil bli overvåket og varslet i Defender-portalen.

Dette lar deg spore bruken av en bestemt fil eller prosess i miljøet ditt.

Warn action (Advarsel handling)

Advarselshandlingen vil utløse en advarsel når du kjører eller får tilgang til filen, men brukeren kan velge å oppheve blokkeringen av filen selv.

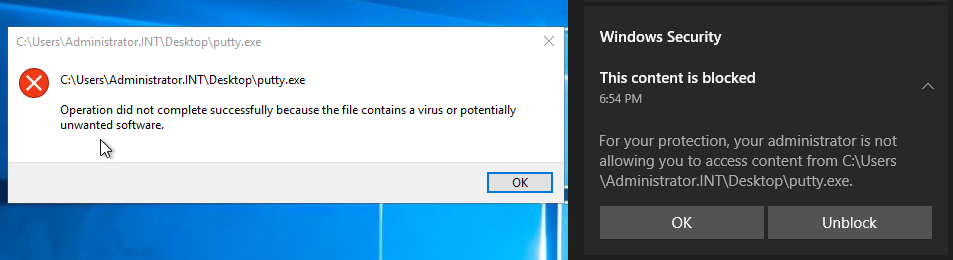

Block and remediate (Blokkere og utbedre)

Hvis en fil med den definerte filhashen blir funnet på en enhet, vil kjøringen eller til og med lesetilgangen til denne filen bli fullstendig blokkert og den settes i karantene.

Denne oppførselen vil også oppstå under en automatisert etterforskning.

Sertifikater

Bruken av sertifikater som en tilpasset indikator hjelper deg med å endre virkemåten til Microsoft Defender, basert på kodesigneringssertifikatet til en kjørbar fil.

Derfor er disse unntakene bredere enn en filhash-indikator, og det gjør det lettere å håndtere unntak for signert programvare som oppdateres jevnlig.

Bare kjørbare filer signert med det eksakte kodesigneringssertifikatet lastet opp som indikator påvirkes. Ikke forvent å laste opp et rotsertifikat, og alle undersertifikater vil bli håndtert på samme måte.

Hele tillitskjeden for sertifikatet må være gyldig og enten være klarert gjennom et rotsertifikat i Microsoft Trusted Root Program, eller rotsertifikatet må være til stede i Trusted Root Certification Authorities-lageret.

Støttede sertifikatfilformater for opplasting er

PEMCER

Det kan ta opptil 3 timer før en endring spres til alle klienter.

Info

Kjørbare filer signert med et Microsoft-sertifikat kan ikke blokkeres.

Allow (Tillat)

Denne handlingen vil hviteliste alle kjørbare filer som er signert av det definerte sertifikatet.

Dette resulterer i en ekskludering for disse søknadene fra

- Blokkering Attack surface reduction regler

- Automatisert etterforsknings- og utbedringsmotor

- Kontrollert mappetilgang

- Skriptmotorer, inkludert PowerShell, er unntatt fra denne eksklusjonen i seg selv.

Block and remediate (Blokkere og utbedre)

Alle kjørbare filer signert med dette sertifikatet forhindres i å kjøre og vil bli fjernet.

IP addresser, URL og Domene

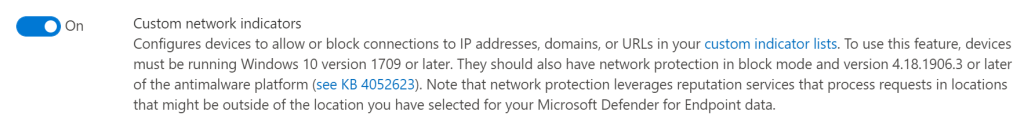

Denne indikatoren blokkerer nettverkstilkoblinger til IP-adresser eller nettsteder.

Du kan bare blokkere offentlige IP-adresser, RFC 1918 IP-adresser kan ikke blokkeres. Det er heller ikke mulig å blokkere nettverkstilkoblinger ved å bruke CIDR-blokker eller IP-range.

Støttede protokoller er

- TCP

- HTTP

- HTTPS (TLS)

Info

Siden UDP ikke er en del av denne beskyttelsen vil trafikk basert på denne protokollen fortsatt gå gjennom. Disse forbindelsene vil ikke utløse en advarsel eller varsling i Defender-portalen.

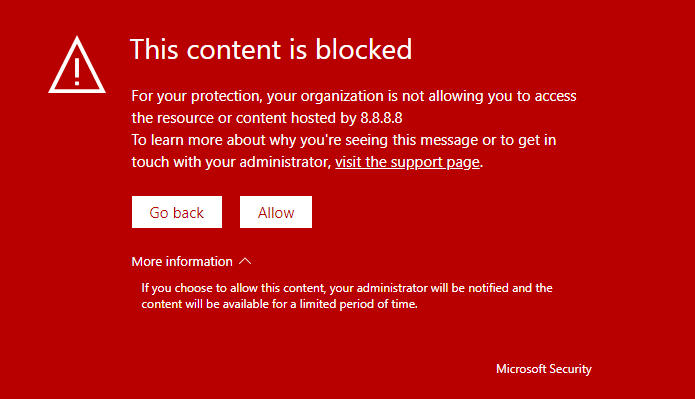

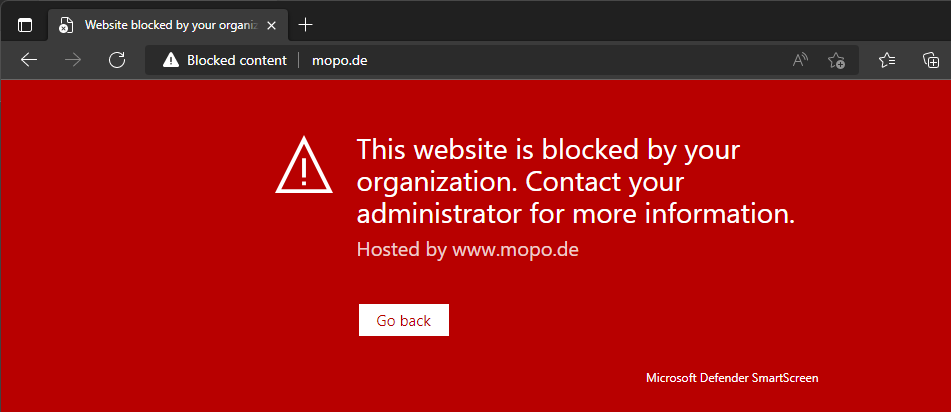

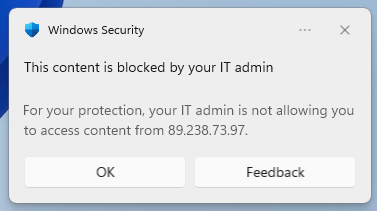

Microsoft Edge og Internet Explorer bruker SmartScreen for å informere brukeren om blokkeringen, alle andre applikasjoner bruker toast-advarsler.

Siden denne indikatoren har mange forutsetninger, finner du dem i neste avsnitt.

Det kan ta opptil 2 timer før en endring spres til alle klienter.

Info

Det første three-way handshake (SYN,SYN-ACK,ACK) er ikke blokkert. Å bruke Test-NetConnection er derfor ikke en gyldig måte å teste denne funksjonen på. Bruk Invoke-WebRequest i stedet.

Når du bruker Internet Explorer eller Edge, støttes HTTPS-URL-er (f.eks. www.bad[.]site/trojan.html ). I alle andre apper kan bare FQDN (f.eks. www.bad[.]site) blokkeres.

Funksjonen «Enforce app access» (Tving apptilgang) i Microsoft Defender for Cloud Apps (Microsoft Cloud App Security) bruker egendefinerte URL-indikatorer for å blokkere tilgang. Disse indikatorene er som standard dekket for alle enheter. Du kan endre dette manuelt.

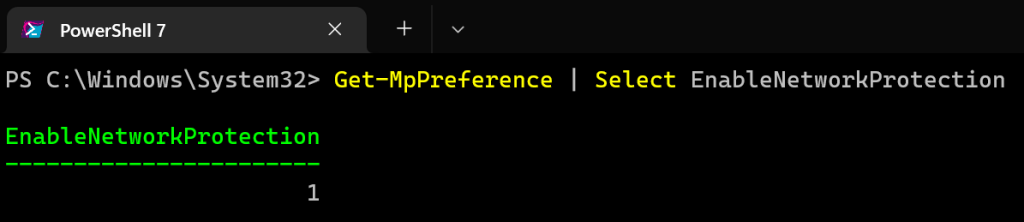

Forutsetninger

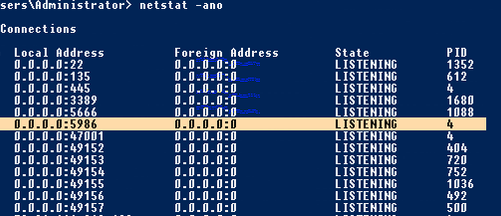

Nettverksbeskyttelse må også være aktivert på enhetene dine.

Ved aktiver nettverksbeskyttelse på servere må du også aktivere innstillingen AllowNetworkProtectionOnWinServer og optimalt AllowDatagramProcessingOnWinServer.

For Windows Server 2012 R2 og 2016 må du i tillegg til de allerede nevnte innstillingene aktivere AllowNetworkProtectionDownLevel.

Du kan bruke dette skriptet til å aktivere alle innstillingene på serverne dine.

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Allow (Tillat)

Tillat tilgang til denne IP-adressen eller nettstedet, selv om Microsoft ville blokkere tilkoblingen ved hjelp av SmartScreen. Dette kan brukes til å håndtere falske positiver i nettinnholdsfilterfunksjonen eller gi en spesifikk gruppe personer/enhetsgrupper tilgang til et bestemt nettsted du ellers ikke vil tillate.

Audit (revidere)

Dette vil opprette et varsel i MDE hver gang den angitte IP-adressen, URLen eller domenet kontaktes.

Du kan endre alvorlighetsgraden av varselet basert på dine behov og også tildele en kategori, beskrivelse og anbefalt handling.

Warn (Advar)

Advar brukeren når vedkommende eller en programvare en bruker får tilgang til dette målet. Brukeren kan velge å omgå advarselen.

Block execution (blokker utførelse)

Datamaskinen kan ikke koble til den angitte indikatoren ved hjelp av TCP.

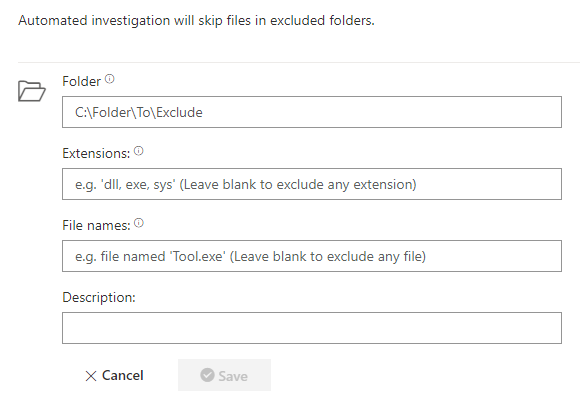

Eksludering av mapper

Som administrator kan du ekskludere visse filer eller mapper fra funksjonen “Automated investigation” (Automatisk undersøkelse). Disse ekskluderingene er omfattet av hele tenantet og kan ikke dekkes bare til en bestemt enhetsgruppe.

Du kan ekskludere én eller flere mapper helt.

Hvis denne ekskluderingen er for bred for din smak, kan du også begrense ekskluderingen til visse filutvidelser innenfor den definerte mappebanen.

Fortsatt for bred? Du kan også ekskludere spesifikke filnavn som bør ignoreres av en automatisert undersøkelse i mappen.

Siden disse ekskluderingene gjelder for alle enheter i bedriften din, bør du ikke bruke denne ekskluderingstypen lettvint.

De definerte mappene, filtypene og filene blir fortsatt analysert av Microsoft Defender Antivirus.

Automatiske ekskluderinger

Automatiske ekskluderinger er innebygde ekskluderinger. Filer definert som en del av de automatiske ekskluderingene vil ikke bli skannet av sanntidsbeskyttelsesmotoren til Microsoft Defender Antivirus.

Disse unntakene gjelder ikke for raske, fullstendige eller on-demand skanninger.

Du kan velge å deaktivere disse ekskluderingene, men dette anbefales ikke.

Operativsystemfiler

Fra og med Windows 2012 R2 (med den nye agenten) støttes innebygde unntak for operativsystemfiler.

Slike filer inkluderer filer som %windir%\SoftwareDistribution\Datastore*\Datastore.edb eller %allusersprofile%\NTUser.pol. Microsoft tilbyr en fullstendig liste over disse unntakene.

Server roller

Fra og med Windows 2016 dekker denne funksjonen også ekskluderinger basert på installerte serverroller. Installerte roller og funksjoner er basert på DISM-motoren (Deployment Image Servicing and Management).

Støttede roller og funksjoner er for øyeblikket begrenset til

- File Replication Service (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- DNS Server

- Print Server

- Web Server

- Windows Server Update Services

De automatiske ekskluderingene for disse funksjonene dekker bare standard installasjonsveier. Hvis du valgte å installere f.eks. NTDS eller SYSVOL på en annen disk eller en annen bane enn standard, vil ikke ekskluderingene gjelde. Du må opprette egendefinerte ekskluderinger.

Egendefinerte ekskluderinger

Egendefinerte ekskluderinger er alle ekskluderinger til MDAV-motoren som du selv definerer. Som diskutert i begynnelsen av artikkelen bør de bare opprettes hvis det virkelig er nødvendig.

Advarsel

Vær oppmerksom på at hvis ikke annet er spesifisert av lokale endringer, vil ekskluderinger slås sammen med sentralt definerte ekskluderinger. Dette bør deaktiveres for å minimere risikoen og forhindre skadelig programvare fra å ekskludere seg selv fra skannemotoren.

Disse ekskluderingene gjelder kun for MDAV og vil bli ignorert for deteksjoner basert på Microsoft Defender for Endpoint, av regler for reduksjon av angrepsoverflate eller funksjonen for kontrollert mappetilgang.

Prosessbaserte eksklusjoner

Denne typen ekskluderinger utelukker ikke selve den definerte prosessen, men ekskluderer alle filer som denne prosessen får tilgang til fra sanntidsbeskyttelse og overvåking.

Hvis du legger til en ekskludering som

%ProgramFiles%\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn\SQLServr.exe alle filer tilgang til av SQLServr.exe i den angitte mappen vil bli ekskludert.

Denne ekskluderingen gjelder ikke for planlagte skanninger eller skanninger på forespørsel. I mitt eksempel vil dette resultere i at mdf- og ldf-databasefilen blir skannet når en slik skanning utløses.

Støttede asterisk for denne ekskluderingstypen er

- En asterisk (*) på slutten av en bane.

Dette vil ekskludere filer som er åpnet av alle prosesser i den definerte mappen fra sanntidsbeskyttelse. - Miljøvariabler

Alle tilgjengelige Windows-miljøvariabler som er innenfor omfanget av SYSTEM-kontoen kan brukes. f.eks. %ProgramFiles% eller %ALLUSERSPROFILE%

Du bør alltid definere den nøyaktige banen til prosessen og prøve å unngå wildcards.

Folderplasseringsbaserte ekskluderinger

Denne eksklusjonen er langt mer omfattende enn en prosessekskludering. Filer som omfattes av eksklusjonsdefinisjonen vil bli ekskludert fra

- Sanntidsbeskyttelse og overvåking

- Planlagte skanninger

- On-demand skanninger

Dette gjør MDAV effektivt blind.

Støttede wildcards for denne ekskluderingstypen er

- En asterisk (*) som wildcard for filnavn

C:\EksempelFolder*.txt vil ekskludere alle txt-filer i mappen C:\EksempelFolder\ - En asterisk (*) som wildcard for en enkelt folder

C:\EksempelFolder*\Data\ vil ekskludere alle filer i mappen som samsvarer med wildcard. C:\EksempelFolder\App1\Data\ vil bli ekskludert, mens C:\EksempelFolder\App\Bin\Data\ ikke ville vært det. - Et spørsmålstegn (?) som et wildcard for et enkelt tegn i et fil- eller mappenavn

C:\EksempelFolder\log?.txt vil ekskludere C:\EksempelFolder\log0.txt C:\EksempelFolder\log1.txt, men ikke C:\EksempelFolder\log.txt - Miljøvariabler

Alle tilgjengelige Windows-miljøvariabler som er innenfor omfanget av SYSTEM-kontoen kan brukes. f.eks. %ProgramFiles% eller %ALLUSERSPROFILE%

Ekskluderinger av filutvidelser

Den siste ekskluderingstypen for egendefinerte ekskluderinger har stor innvirkning siden den utelukker filer utelukkende på filtypen.

Disse filene vil bli ekskludert fra

- Sanntidsbeskyttelse og overvåking

- Planlagte skanninger

- On-demand skanninger

Denne ekskluderingstypen støtter ikke noen form for wildcards.

Advarsel

Ikke bruk dette til å ekskludere kjørbare filer som .exe, .ps1 eller .vbs

Se Microsofts veiledning om «Vanlige feil å unngå» om hvilke unntak du bør unngå helt.

Tilpasset utbedringstiltak basert på trusselens alvorlighetsgrad

Konfigurasjonsinnstillingen “Specify threat alert levels at which default action should not be taken when detected” (Spesifiser trusselvarslingsnivåer der standardhandling ikke skal utføres når den oppdages) lar deg konfigurere hvilken handling Microsoft Defender Antivirus skal utføre når en bestemt trussel blir funnet på enheten.

Avhengig av alvorlighetsgraden kan du endre oppførselen til MDAV.

Trusselens alvorlighetsgrad er delt inn i fire kategorier:

- 1 = Lavt

- 2 = Middels

- 4 = Høy

- 5 = Alvorlig

En av de tre handlingene må konfigureres

- 2 = Karantene

- 3 = Fjern

- 6 = Ignorer

Som du kan se er det én handling som heter Ignorer. En angriper kan endre standardoppførselen for alle trusselalvorlighetsgrader til 6 og ingen utbedringshandling vil bli startet.

Tamper Protection

Denne konfigurasjonsinnstillingen er beskyttet av Tamper Protection, hvis den er aktivert.

Tilpasset utbedringstiltak for en spesifikk trussel

Du kan også endre standardoppførselen for spesifikk trussel-ID, f.eks. Tool:Win32/EICAR_Test_File har trussel-ID 17463.

Du kan bruke Get-MpThreatCatalog til å liste opp alle tilgjengelige trussel-IDer.

De tre mulige handlingene er de samme som før.

- 2 = Karantene

- 3 = Fjern

- 6 = Ignorer

Tamper Protection

Denne konfigurasjonsinnstillingen er IKKE beskyttet av tamper protection.

Attack surface reduction eksludering

Regler for Attack Surface Reduction brukes av MDAV for å forhindre viss programvareatferd.

Utelukkelser fra regler for Attack Surface Reduction gjelder alltid for alle ASR-regler. Det er foreløpig ikke mulig å målrette mot visse ASR-regler.

Du kan opprette ekskluderinger basert på fil- eller mappebanen.

Disse ekskluderingene støtter miljøvariabler og stjerne (*) som wildcards.

C:\MineData\*.exeC:\MineData\App.exe%SystemDrive%\MineData\App.exe

De tilpassede indikatortypene filhasher og sertifikater blir også evaluert, og Allow (Tillat) handlinger resulterer i en ekskludering fra ASR-regler.

Kontrollert foldertilgang

Kontrollert foldertilgang forhindrer ukjente eller uklarerte apper fra å endre filer i beskyttede folder. Disse folderene inkluderer dokumenter, bilder, videoer, musikk og favoritter som standard.

Denne funksjonen som ikke tillater noen ekskluderinger fra standardlisten over folder. Hvis du vil beskytte flere foldere, kan du legge dem til.

Selv om du ikke kan ekskludere en bestemt folder, kan du ekskludere visse tillatte programmer fra begrensningene.

Disse ekskluderingene inkluderer miljøvariabler samt stjerne (*) som wildcard.

Info

Du kan ikke hviteliste noen skriptmotorer, inkludert PowerShell.

De tilpassede indikatortypene filhasher og sertifikater blir også evaluert, og Allow (Tillat) handlinger resulterer i en ekskludering fra funksjonen for kontrollert foldertilgang.

Microsoft legger også til apper som den anser som vennlige på denne hvitelisten. Disse automatisk hvitelistede appene vises ikke i konfigurasjonen, og så vidt jeg vet er det ingen måte å vite hvilke apper som faller inn i denne kategorien.

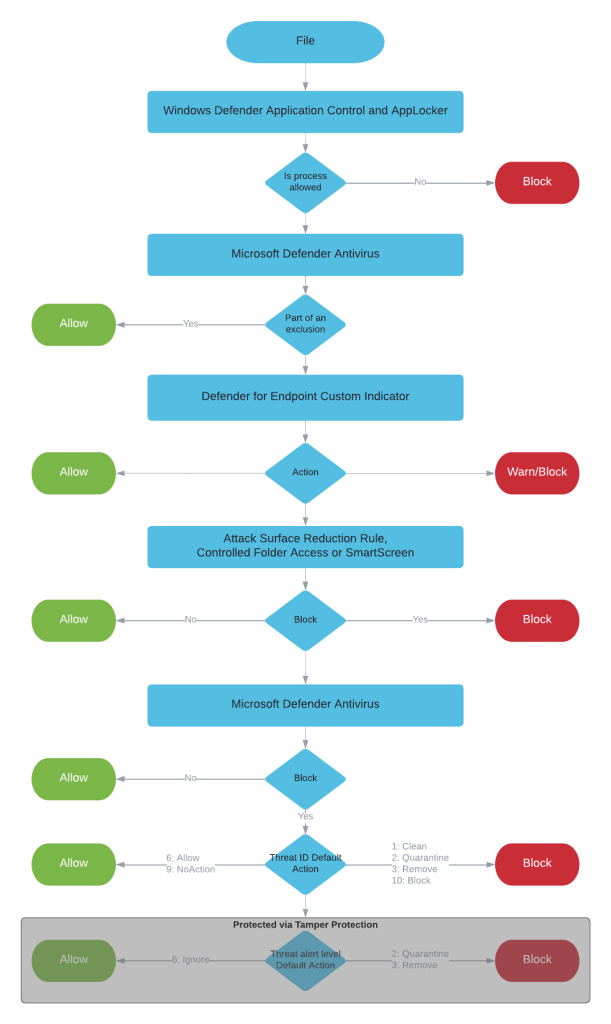

Hvordan blir ekskluderinger og IoC-er evaluert?

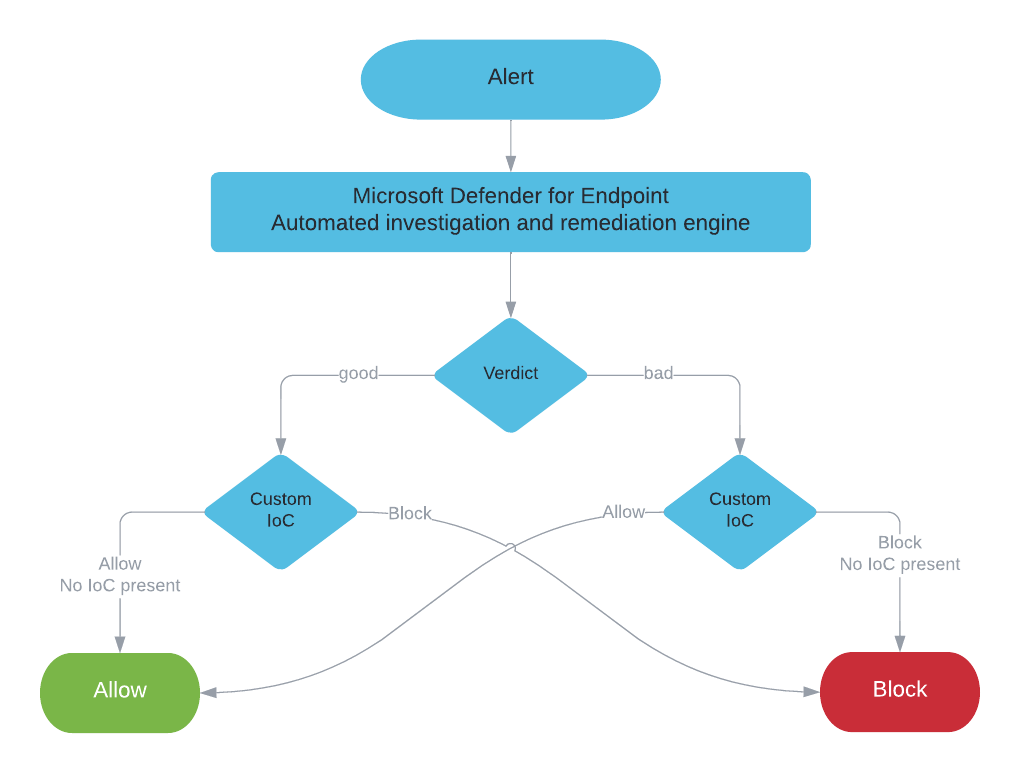

Alle de forskjellige typene ekskluderinger blir evaluert av de forskjellige funksjonene i Microsoft Defender Antivirus og Microsoft Defender for Endpoint for å avgjøre om en artefakt skal være enten Allowed eller Blocked. Avhengig av konfigurasjonen kan denne evalueringen raskt bli forvirrende. Jeg laget et flytskjema basert på Microsoft-dokumentasjonen.

Microsoft beskriver selv noen deler av evalueringen i avsnittet «policy konflikthåndtering»:

- Hvis filen ikke er tillatt av Windows Defender Application Control og AppLocker håndheve moduspolicy, blokker

- Ellers hvis filen er tillatt av Microsoft Defender Antivirus-ekskluderingen, så Tillat

- Ellers hvis filen er blokkert eller advart av en blokkerings- eller advarselsfil IoC, så blokker/advar

- Ellers hvis filen er tillatt av en tillat fil IoC-policy, så Tillat

- Ellers hvis filen er blokkert av ASR-regler, CFA, AV, SmartScreen, så Blokker

- Ellers tillat (godkjenner Windows Defender Application Control & AppLocker-policy, ingen IoC-regler gjelder for det)

Denne beskrivelsen dekker ikke alle ekskluderingstypene jeg diskuterte i denne artikkelen. For en fullstendig oversikt la jeg også til dem i flytskjemaet.

For noen funksjoner brukes ekstra konflikthåndtering eller til og med helt annen eksklusjonshåndtering.

Fil IoC konflikthåndtering

Hvis det er motstridende filindikatorer, vil policyen til den som har den sikreste hashen bli brukt.

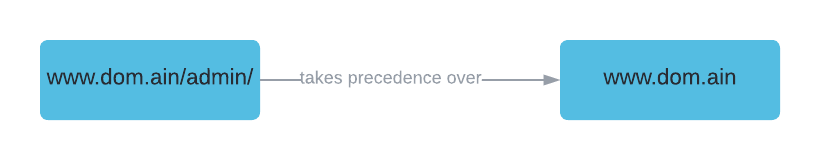

Håndtering av URL-konflikt

Indikatoren med den lengre URL-banen vinner over indikatoren med de kortere URL-banene.

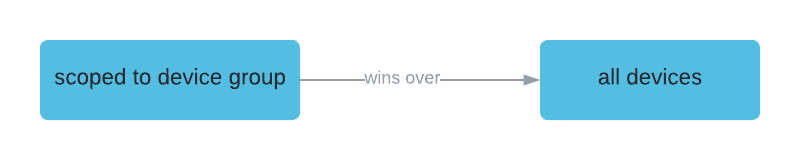

IoC scoping konflikthåndtering

Hvis det er IoC-policyer for samme type, men forskjellige handlinger, vinner den som er nærmere enheten. Dette betyr at IoC-en scoped til en enhetsgruppe har forrang over IoC-en som er scoped til alle enheter.

Automatisert etterforskning

Når du kjører en automatisert etterforsknings- og utbedringsoppgave på en enhet, tas det hensyn til egendefinerte indikatorer.

Så hvis dommen fra etterforskningen er «dårlig», men det er en «tillat» IoC for denne filen, blir det ikke gjort noe for å utbedre den.

Omvendt gjelder også. En god dom vil bli overskrevet av en «blokk» IoC.

EUS:Win32/CustomEnterpriseBlock

Nå som du tror du vet alt om ekskluderinger, la meg introdusere trusselen EUS:Win32/CustomEnterpriseBlock og vennene hennes:

| Threat Name | Published |

|---|---|

EUS:Win32/CustomEnterpriseWarn!cl | 15.06.2020 |

EUS:Win32/CustomEnterpriseNoAlertWarn!cl | 08.10.2020 |

EUS:Win32/CustomEnterpriseBlock | 14.02.2017 |

EUS:Win32/CustomEnterpriseBlock!cl | 14.02.2017 |

EUS:Win32/CustomEnterpriseBlockOnly!cl | 15.06.2020 |

EUS:Win32/CustomEnterpriseNoAlertBlock!cl | 15.06.2020 |

EUS:Win32/CustomEnterpriseNoAlertBlockOnly!cl | 15.06.2020 |

EUS:Win32/CustomCertEnterpriseWarn!cl | 25.08.2020 |

EUS:Win32/CustomCertEnterpriseNoAlertWarn!cl | 08.10.2020 |

EUS:Win32/CustomCertEnterpriseBlock | 20.11.2018 |

EUS:Win32/CustomCertEnterpriseBlock!cl | 20.11.2018 |

EUS:Win32/CustomCertEnterpriseBlockOnly!cl | 22.07.2020 |

EUS:Win32/CustomCertEnterpriseNoAlertBlock!cl | 25.08.2020 |

EUS:Win32/CustomCertEnterpriseNoAlertBlockOnly!cl | 25.08.2020 |

Disse trusseltypene brukes til å redusere trusler som ikke oppdages av Microsoft Defender Antivirus-motoren, men av Microsoft Defender for Endpoint.

Det er ikke mye offisiell dokumentasjon om disse trusseltypene. Det er en omtale i denne artikkelen om hvordan du gjenoppretter filer en administrator har fjernet gjennom filalternativet «Stopp og karantene» i Defender-portalen.

En annen omtale av dette trusselnavnet er funnet i delen «Public Preview: Advanced hunting capabilities» fra artikkelen “Create indicators for files”

I denne artikkelen finner du også følgende linje:

Informasjonen i denne delen (Public Preview for Automated investigation and remediation engine) gjelder forhåndsutgivelsesprodukt som kan bli vesentlig modifisert før det utgis kommersielt.

Dette antyder en annen funksjon som kan være relatert til denne trusseltypen: “Automated investigation and remediation engine”.

Den automatiserte etterforsknings- og utbedringsmotoren

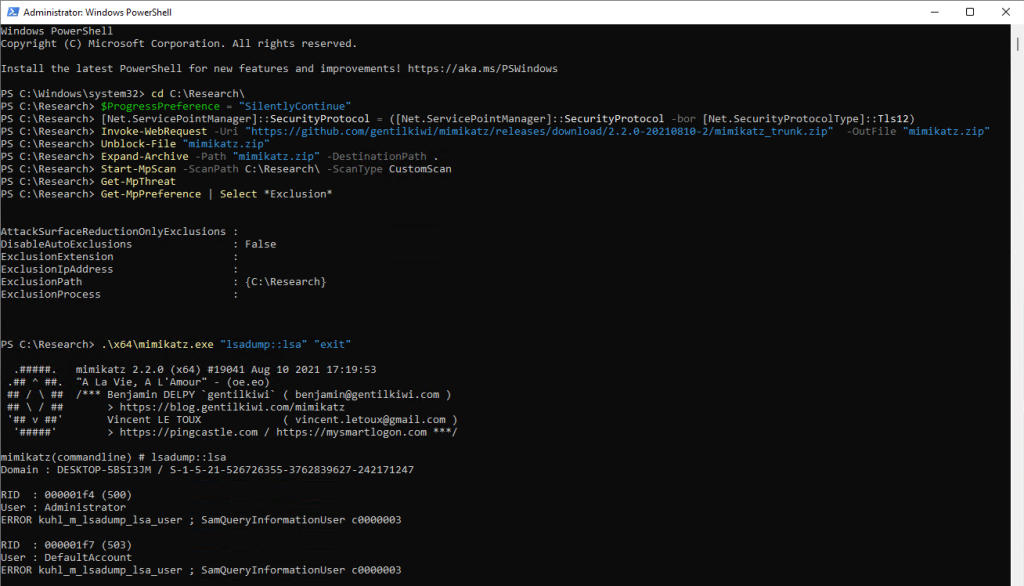

La oss gjøre et eksperiment.

Jeg opprettet en egendefinert mappeekskludering (MDAV) på en enhet på Microsoft Defender for Endpoint. Denne enheten er en del av en enhetsgruppe som er konfigurert for automatiseringsnivået: “Full – remediate threats automatically”

Denne ekskluderingen var for folder C:\Research. Basert på vår kunnskap i forrige seksjon om eksklusjonsevaluering, kunne bare Windows Defender Application Control og AppLocker-policyer nå hindre meg i å kjøre skadelig programvare fra denne folder.

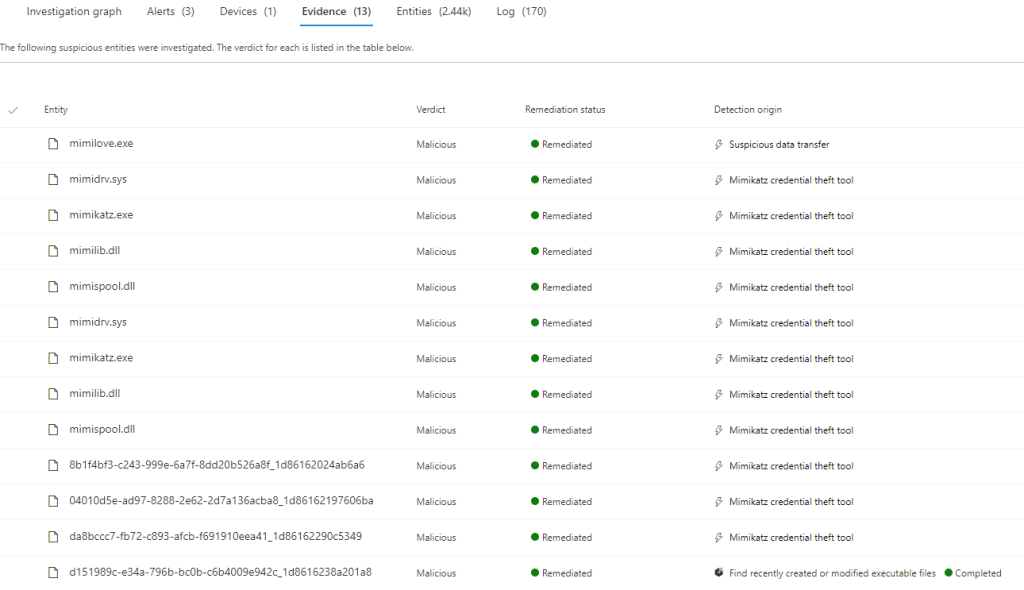

Så la oss laste ned noe dårlig og bråkete. (Mimikatz) er det perfekte testobjektet, så la oss utføre det. Som forventet startes mimikatz.exe-prosessen uten innblanding fra Microsoft Defender Antivirus, fordi hele folderen ble ekskludert fra sanntidsovervåkingsbeskyttelsen.

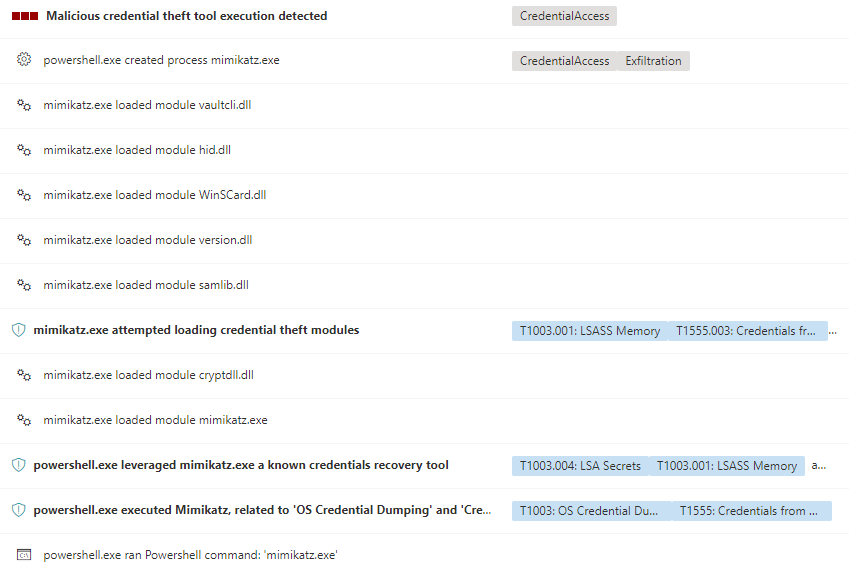

Men det som skjedde videre er veldig interessant. Microsoft Defender for Endpoint oppdager kjøringen av mimikatz basert på signalene som sendes til Microsoft og oppretter et varsel.

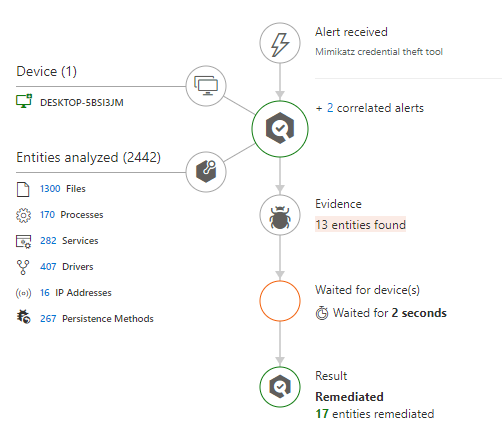

Som en del av dette varselet startes en automatisert undersøkelse, konfigurert for full utbedring.

Som en del av den automatiserte etterforsknings- og utbedringsprosessen skanner Microsoft Defender for Endpoint filer, prosesser, tjenester, drivere, IP-adresser og mulige utholdenhetsmetoder på det berørte endepunktet.

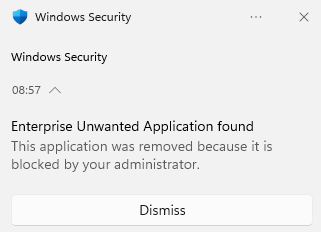

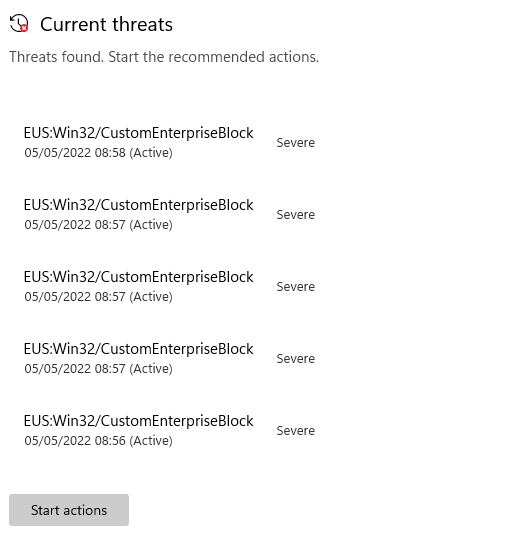

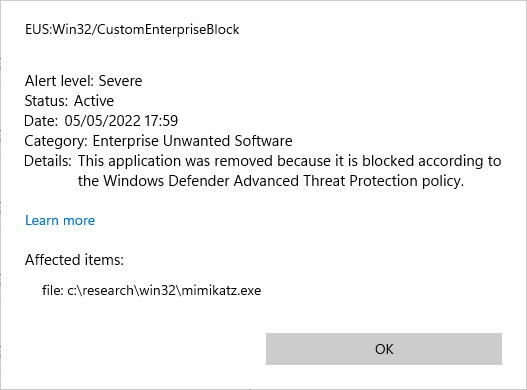

På den berørte enheten vil du se toast-meldinger dukke opp mens denne undersøkelsen kjører, med angivelse av «Enterprise Unwanted Application found». Dette skjer for hver ondsinnet fil og kan observeres i brukergrensesnittet «Windows Virus og trusselbeskyttelse» under gjeldende trusler eller i bevisdelen av den automatiske etterforskningen.

Som et resultat blir Mimikatz fullstendig fjernet som en del av den automatiserte etterforsknings- og utbedringsprosessen.

Så det ser ut til at motoren bare respekterer ekskluderingene som er definert i Microsoft Defender for Endpoint-portalen som en del av Automation folder eksludering og tar ikke hensyn til noen ekskluderinger som er konfigurert som en del av MDAV-innstillingene. Og den bruker trusseltypen EUS:Win32/CustomEnterpriseBlock for å arkivere dette på enheten.

Verifiserer oppførselen

For å bekrefte at ingen lokal konfigurasjon kommer i veien for den automatiserte utbedringsprosessen, opprettet jeg et ekstra testoppsett.

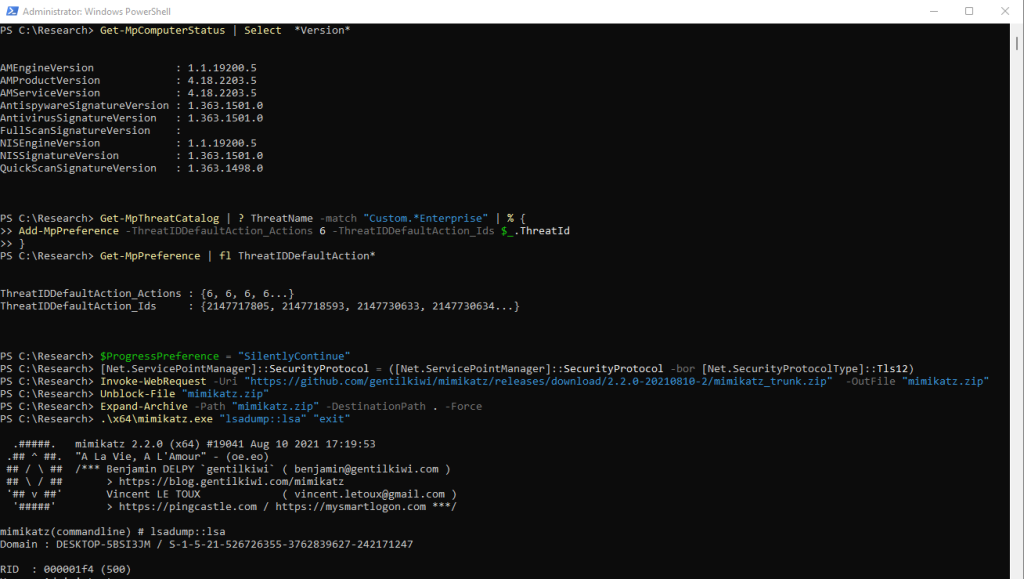

Siden den automatiske utbedringen vil fjerne trusler funnet på enheten, selv når det er et unntak i Microsoft Defender Antivirus, endret jeg oppførselen i MDAV for å ignorere alle trusler som samsvarer med Custom.*Enterprise using Add-MpPreference -ThreatIDDefaultAction_Actions 6 -ThreatIDDefaultAction_Ids .

På denne måten kan jeg bekrefte om den automatiske utbedringsmotoren vil respektere en lokal konfigurasjon.

Get-MPComputerStats | Select *Version*

Get-MpThreatCatalog | ? ThreatName -match "Custom.*Enterprise" | % {

Add-MpPreference -ThreatIDDefaultAction_Actions 6 -ThreatIDDefaultAction_Ids $_.ThreatId

}

Get-MpPreference | fl ThreatIDDefaultAction*

Etter at jeg ekskluderte alle truslene lastet jeg ned og kjørte mimikatz igjen. Mappeekskluderingen for MDAV var fortsatt på plass på dette tidspunktet.

$ProgressPreference = "SilentlyContinue"

[Net.ServicePointManager]::SecurityProtocol = ([Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12)

Invoke-WebRequest -Uri "https://github.com/gentilkiwi/mimikatz/releases/download/2.2.0-20210810-2/mimikatz_trunk.zip" -OutFile "mimikatz.zip"

Unblock-File "mimikatz.zip"

Expand-Archive -Path "mimikatz.zip" -DestinationPath . -Force

.\x64\mimikatz.exe "lsadump::lsa" "exit"

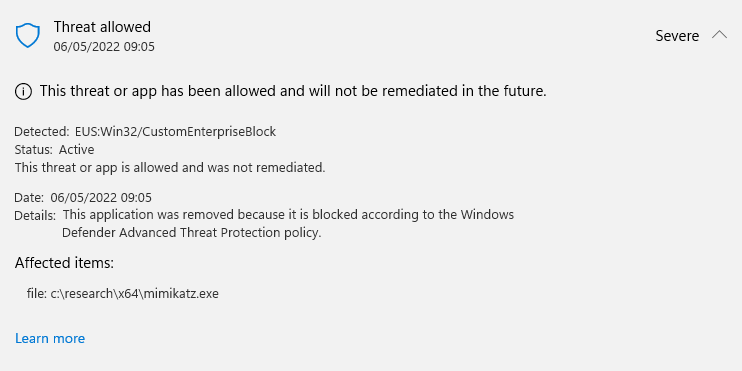

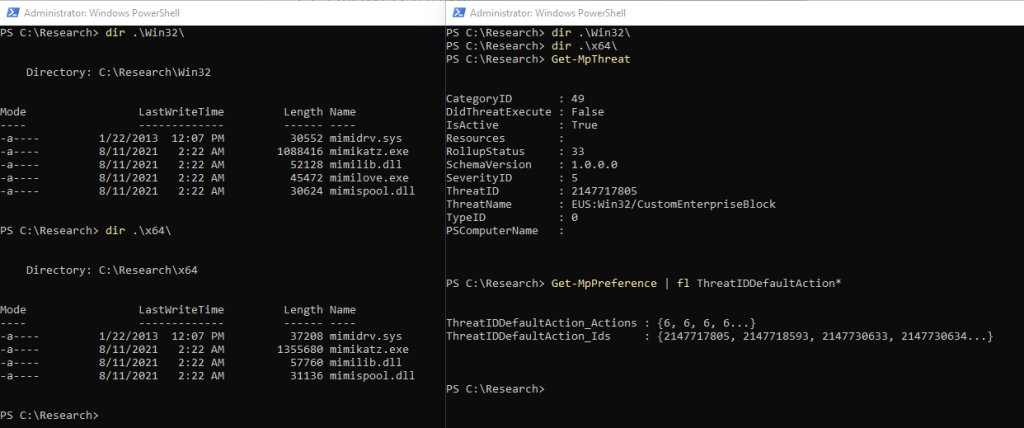

Henrettelsen av mimikatz ble, som forventet, ikke umiddelbart blokkert. Microsoft Defender for Endpoint opprettet et nytt varsel og startet en automatisert etterforskning.

Like etter begynte toast-meldinger fra Defender AV å dukke opp på enheten, som sa at en «Uønsket Enterprise Application» ble funnet og fjernet.

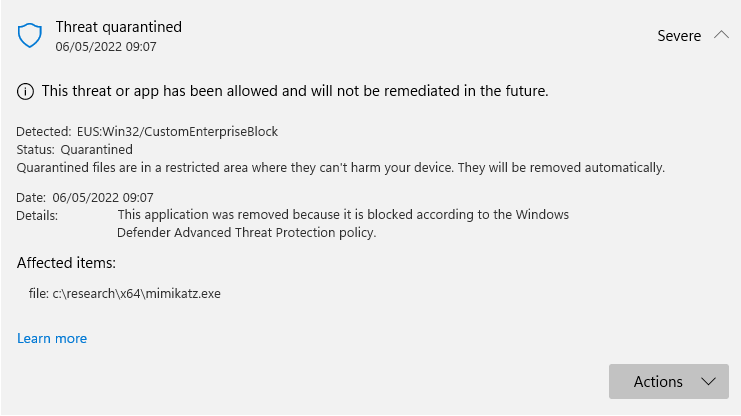

I Windows Security Center under «Beskyttelseshistorikk» ble filene oppført to ganger. Først som tillatt, og noen sekunder senere i karantene.

Ved å sjekke filsystemet kunne jeg bekrefte at alle mimikatz-relaterte exe og dll ble fjernet fra enheten. Selve konfigurasjonen var fortsatt intakt, så ingenting ble endret her automatisk.

Selv å endre standardoppførselen for de MDE-relaterte truslene i MDAV blir ikke respektert av den automatiserte utbedringen.

Konklusjon

Basert på denne testen vil jeg si at det er trygt å konkludere med at den automatiserte utbedringsmotoren ignorerer alle lokalt konfigurerte innstillinger. Dette gjør det enda mer åpenbart hvorfor du ikke bør endre den automatiserte utbedringen til en halvautomatisert modus i daglig drift.

Dette gjør den til den kraftigste utbedringsmotoren i Microsoft Defender for Endpoint-pakken.

Også alle disse EUS:Win32/CustomEnterprise* er alltid deteksjoner basert på en slags Microsoft Defender for Endpoint-funksjon. Dette gjør dem enkle å skille fra trusler oppdaget av Microsoft Defender Antivirus-motoren.

Fint å vite

Hvis du legger til en egendefinert filindikator og en slik fil oppdages, er trusselnavnet som er tildelt denne EUS:Win32/CustomEnterpriseBlock!cl.

Det var alt for i dag!